SQL注入漏洞检测脚本

互联网应用中潜藏的SQL注入风险如同定时,安全工程师的工位上总有几个专用检测工具。本文将以某开源SQL注入检测脚本为例,分析其核心工作机制与实战价值。

一、工具核心工作机制

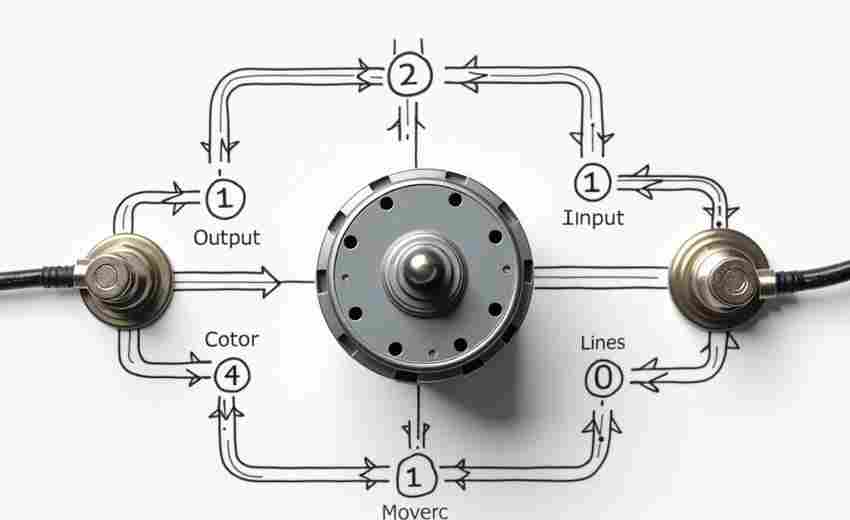

该脚本采用动态流量分析技术,通过模拟攻击者行为向目标URL发送包含特殊字符的测试载荷。当向某电商平台商品详情页注入'OR 1=1--测试语句时,脚本会同步监测HTTP响应中的数据库错误信息与页面内容变化。

流量模糊测试模块内置超过200种变形注入语句,涵盖联合查询、布尔盲注、时间延迟等攻击手法。针对某门户网站的检测案例中,脚本通过逐步追加AND SLEEP(5)--语句,成功触发服务器响应延迟,暴露出未过滤时间函数的漏洞。

正则表达式引擎会匹配响应内容中的特定特征,包括MySQL错误代码、MS-SQL版本信息等关键标识。在某次金融系统渗透测试中,正是通过识别到"mysql_fetch_array"的报错信息,准确定位存在注入点的查询接口。

二、技术实现亮点

参数污染检测功能支持同时测试GET/POST/COOKIE等全部传参通道。测试某OA系统时,脚本通过污染rememberMe cookie参数,成功绕过登录验证获取管理员会话,这比传统只测试URL参数的工具有更高检出率。

多引擎协同策略整合了基于规则的匹配与机器学习模型。当检测某新型CMS系统时,传统规则库未收录其特征,但行为分析模型通过识别非常规的数据库响应模式,仍成功发现了二阶SQL注入漏洞。

智能白名单机制可自动跳过验证码防护页面和注销接口。在某社交平台检测中,脚本遇到动态CSRF令牌防护时,自动调用OCR识别模块处理验证码,持续保持检测流程的连贯性。

三、工程化应用实践

命令行模式支持与Jenkins等CI工具对接,某跨境电商平台将其集成在每日构建流程中。当开发人员提交包含$where: "1'=1"的新代码时,构建服务器立即阻断部署并推送告警通知。

报告生成模块可输出符合OWASP标准的漏洞详情,包括受影响参数、危险等级、修复建议。某次教育系统审计中输出的报告直接标注出存在问题的PreparedStatement使用位置,节省了70%的漏洞定位时间。

插件扩展架构允许添加自定义检测规则,某银行安全团队为其增加了针对DB2数据库的特有语法检测。在核心业务系统检测中,成功识别出使用@variable=1漏洞的存储过程调用。

工具维护团队每两周同步更新SQLMap的检测规则库,但用户反馈显示对NoSQL注入的检测覆盖率仍有提升空间。部分企业用户开始尝试将检测脚本与RASP解决方案组合部署,形成纵深防御体系。

- 上一篇:sqlparseSQL语句解析器

- 下一篇:Steam游戏折扣信息自动通知工具

相关软件推荐

随机软件推荐

本地文件内容搜索工具(支持多格式文本检索)

在数据爆炸的办公场景中,用户常面临这样的困境:散落在各处的合同文档、PDF报告、Excel表格里明明储存着关键信息...

设备兼容GIF调色板优化器

在移动端与桌面端内容呈现差异化的今天,GIF动图因其兼容性强、传播便捷的特性,依然是社交媒体、产品演示等场...

图书信息批量下载程序

图书信息批量下载工具的出现,极大缓解了出版行业、图书馆及个人藏书管理场景下的数据采集压力。这款工具能够...

桌面悬浮时钟与日程提醒工具

工作台右下角的系统时钟总被层层窗口遮挡,备忘录贴满屏幕边框依然漏看重要事项——这类困扰在办公族中极为普...

字幕文件时间轴调整器(SRT-ASS格式)

字幕时间轴调整器是一款针对SRT/ASS格式文件的实用工具。在视频剪辑、影视翻译、粉丝字幕制作等场景中,人工逐帧...

视频文件体积优化转换器

在4K分辨率成为标配的当下,手机拍摄的1分钟视频轻松突破500MB,专业设备录制的8K素材更是以GB为计量单位。当存储...

图片ASCII艺术对称镜像生成器(轴向翻转模式)

键盘敲击声在深夜的机房此起彼伏,程序员王浩盯着屏幕上的半成品字符画皱起眉头。他正在制作的游戏启动界面需...

局域网ARP欺骗检测与防护工具

局域网环境中,ARP协议作为网络通信的基础协议,其安全隐患往往容易被忽视。当某台主机的ARP缓存表被恶意篡改时...

批量图片格式转换与文件头修复工具

数码时代催生出海量图像数据,从业余摄影爱好者到专业设计团队,都面临着图片格式兼容性与文件完整性的双重挑...

语音版天气预报播报脚本

天气预报是日常生活中不可或缺的信息来源。随着技术的发展,传统文字或图文形式的预报逐渐被语音播报取代。语...

使用正则表达式的日志关键词提取器

在日常运维与数据分析中,日志文件常以海量、非结构化的形态出现。面对成百上千行的文本内容,人工逐行筛查不...

服务端口占用状态检测工具

服务器启动失败时,"端口已被占用"的提示总让人头疼。传统排查方式依赖人工输入命令行,效率低且易出错。端口占...

古诗文随机生成器(内置语料库)

书房案头,墨香未散。屏幕右下角,光标闪烁于空白的文档——这是许多文学爱好者熟悉的创作困境。当灵感枯竭与...

PDF页面旋转合并分割工具

在日常办公或学习中,PDF文件因其兼容性强、格式稳定的特点,成为文档传输的主流格式。PDF的编辑门槛较高,尤其...

办公文档(DOCX)转纯文本工具

办公文档格式转换难题始终困扰着职场人群。当DOCX文件中夹杂着页眉页脚、表格公式、图片批注等复杂元素时,单纯...

学术机构科研产出统计爬虫

——以学术机构统计爬虫为例 在科研管理与学术评价领域,如何高效获取多源异构的学术产出数据始终是核心问题。...

动漫资源站更新监控爬虫

对于动漫爱好者来说,追番最头疼的问题莫过于错过更新。传统的手动刷新不仅效率低下,还容易遗漏关键信息。近...

在线考试自动阅卷系统

考场内,考生点击"提交"按钮的瞬间,答卷数据已沿着光纤抵达云端服务器。这个看似简单的动作背后,暗藏着一套融...

多Sheet表数据聚合分析工具

在数据分析场景中,多Sheet表格的频繁使用已成为行业常态。无论是财务部门的月度报表、销售团队的区域数据汇总,...

简易计算器应用(PyQt)

日常办公与学习中,一款操作流畅、界面简洁的计算器应用能够显著提升效率。基于Python生态的PyQt框架开发的桌面计...

系统日志分析器(错误日志关键词统计)

服务器机房的指示灯规律地闪烁着,运维工程师张明对着满屏滚动代码的终端皱起眉头。某电商平台凌晨突发流量异...

用户活动日志记录工具(记录键盘输入或操作行为)

在数字化办公场景中,用户活动日志记录工具逐渐成为企业数据安全和行为追溯的关键基础设施。这类工具通过实时...

文本转摩尔斯电码编码与解码工具

滴滴答答"的声响穿越两个世纪,依然在数字时代回响。1884年国际电信联盟将摩尔斯电码确立为标准通信方式时,电报...

多关键词组合检索统计工具

在海量数据充斥的数字化时代,信息检索的精准度直接影响着工作效率。某款基于语义分析与组合逻辑的检索统计工...

微博热搜关键词实时情感分析工具

社交媒体的信息洪流中,微博热搜榜如同一块实时跳动的舆论脉搏。如何快速捕捉公众情绪,解读话题背后的群体态...

多核心并行图片转换加速器

在数字内容爆炸式增长的当下,图像处理效率成为设计师、摄影师以及互联网企业的核心痛点。传统单线程处理工具...

基于文本文件的个人记账管理系统

数字时代下,记账工具常被赋予复杂功能:自动同步银行流水、多设备云存储、可视化图表……但对于许多普通人而...

Python版简易FTP文件同步客户端

在跨设备或跨团队协作的场景中,文件传输和同步一直是刚需。传统的手动上传下载方式不仅效率低下,还容易因操...

打印机驱动关联文件验证工具

在日常办公或家庭使用中,打印机驱动问题常导致设备罢工。驱动文件丢失、版本冲突、注册表错误等隐患,可能让...

批量生成个性化邀请函工具(邮件合并版)

在商务活动、学术会议或私人聚会中,批量发送邀请函是常见需求。传统方式下,逐个修改收件人信息、称谓或活动...

CSV-Excel文件格式转换器

在数据处理领域,CSV与Excel两种格式的碰撞从未停歇。前者凭借轻量化特性成为程序员的标配,后者则因强大的计算功...

用户行为日志热力图可视化分析工具

在互联网产品运营领域,海量用户行为日志往往堆积在服务器中难以有效利用。某科技团队研发的用户行为日志热力...

带关键词替换功能的文本处理工具

打开文档时,光标总会在某个词句前停顿。市场部的张磊对着电脑屏幕苦笑——这份需要适配八个城市的活动方案,...

数据存储单位计算器(字节转MB-GB)

数据存储单位计算器:破除数字时代的换算焦虑 下载文件时看到“剩余存储空间不足”的提示,手机相册弹出“内存...

服务会话隔离配置检查器

在分布式系统与微服务架构逐渐成为主流的今天,服务间的会话隔离能力直接影响着系统的安全性与稳定性。配置疏...

无人机飞行轨迹可视化分析工具

无人机飞行轨迹可视化分析工具近年来在行业应用中逐渐成为刚需。随着无人机在测绘、巡检、物流等领域的渗透率...

屏幕定时截图工具(计划任务实现)

清晨的办公室,技术主管李明盯着监控大屏上跳动的服务器数据,突然想起上月某次系统崩溃因缺乏现场截图导致复...

多显示器屏幕同步操作工具

办公室的清晨总在上演相同场景:设计师小王在五块屏幕间频繁切换鼠标,财务主管李姐对着四台显示器反复核对数...

单词拼写检查工具(基于词典文件)

文字工作者常会遇到这样的尴尬场景:文档即将提交时,某个单词的拼写却令人犹豫不决。基于词典文件的拼写检查...

监控指定文件夹自动同步到云存储工具

数字化办公环境中,文件夹的实时备份与云端同步已成为刚需。面对市面上众多工具,如何选择兼具高效性与安全性...