网络端口扫描工具(IP地址范围检测)

凌晨三点的机房,服务器指示灯在黑暗中明明灭灭。某金融公司的安全工程师张工突然收到告警:内网某台数据库服务器出现异常流量。他快速打开Nmap输入一串指令,屏幕上跳动的扫描结果揭示了入侵者的路径——一个本应关闭的运维端口正在传输加密数据。

端口扫描的本质,是网络空间中的主动探测技术。就像特工用特殊设备检查建筑结构,管理员通过向目标IP发送特定数据包,根据响应判断端口状态。这种技术诞生于1997年Fyodor发布Nmap 1.0版本,当时仅支持基础TCP扫描,如今已演进成包含上百种探测手法的工具箱。

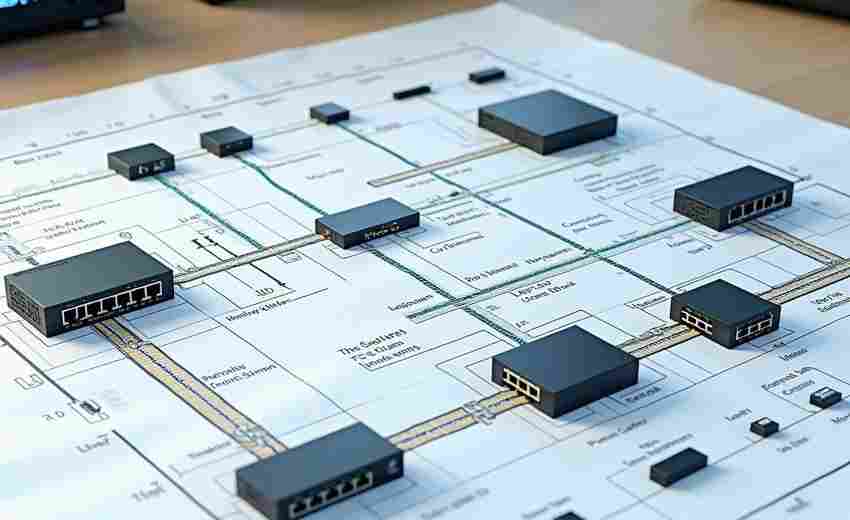

在云原生架构普及的今天,动态资产发现成为核心应用场景。某跨国电商平台每天自动扫描全球27个数据中心的上万节点,通过比对端口指纹库,三小时内就能定位配置错误的容器实例。运维团队曾借此及时堵住一个暴露在公网的Kubernetes API端口,避免重蹈2021年某车企数据泄露的覆辙。

技术实现层面,现代扫描器融合了协议逆向工程与AI预测。以Masscan为例,其独创的异步发包机制可实现每秒300万个数据包的吞吐量,在扫描整个互联网的IPv4空间时,耗时从传统工具的数月压缩到六分钟。但这种高效率也带来争议——2020年某安全公司因大规模扫描医疗机构网络遭到起诉。

协议欺骗技术正在改变攻防格局。最新研究显示,67%的企业网络存在伪造的NTP/SSDP服务端口,这些"蜜罐"会向扫描者返回精心设计的错误代码。安全人员通过分析扫描流量中的协议异常,成功溯源到三个APT组织的C2服务器地址。

当SolarWinds事件暴露出供应链攻击的威胁,端口扫描开始从防御工具转变为攻击武器。攻击者利用合法的网络监控软件,在目标网络内部实施横向移动扫描,这种"白利用"手法使传统防火墙形同虚设。微软Azure安全团队的最新报告指出,混合扫描攻击数量在过去18个月激增430%。

端口扫描技术正站在十字路口。随着IPv6普及和量子加密技术的到来,传统的扫描模式面临重构。但可以确定的是,只要网络空间存在信息不对称,这种"数字探照灯"就不会熄灭——它既可能照亮安全漏洞,也可能成为入侵者的指南针。

- 上一篇:网络端口扫描器(多线程Socket实现)

- 下一篇:网络端口扫描工具(nmap库)

相关软件推荐

随机软件推荐

家庭水电煤用量统计对比工具

每到月底收到水电煤账单时,许多人会对着数字发愁:这个月用量怎么又涨了?是空调开多了,还是热水器老化导致...

农历公历转换工具(日期查询功能)

农历与公历的差异常常让人头疼。家中老人习惯用农历记生日,年轻人却总在手机日历上找不准对应的公历日期;国...

实时新闻摘要语音播报程序

清晨七点的地铁车厢里,白领李明戴着蓝牙耳机,闭目听着今日要闻速递:"沪深股市开盘上涨,中东局势出现缓和迹...

图片批量处理工具(格式转换+重命名)

午后阳光斜照进办公室,桌面散落着三百多张产品拍摄图。市场部小李盯着屏幕右下角16:23的时间显示,机械式点击着...

目录结构可视化生成工具(ASCII版)

在代码仓库的日常维护中,开发者常常需要快速掌握项目结构。传统截图分享的方式存在更新滞后问题,而手动编写...

办公文档敏感信息擦除工具(正则表达式匹配擦除)

在数字化办公场景中,敏感信息泄露风险常潜伏在日常文档操作中。某金融机构曾因未及时处理合同文档中的客户身...

批量生成短链接工具(多平台API集成)

短链接服务早已突破"缩短网址"的基础功能,成为企业监测传播效果、优化用户路径的核心工具。当运营团队需要同时...

网络爬虫IP代理池维护工具

网络爬虫开发者最头疼的问题之一,莫过于IP地址被封禁。当目标网站的风控系统识别出高频访问行为后,轻则限制访...

批量照片EXIF信息编辑器

随着数字影像数量呈指数级增长,专业摄影师和影像工作者常面临海量照片信息管理的难题。EXIF作为记录拍摄参数的...

防火墙规则变更记录追踪与审计工具

网络安全管理员每天需要面对成百上千条防火墙规则变更。2021年某跨国企业曾因规则误删导致业务系统中断12小时,...

中英文文本行号自动添加移除工具

纸质文档的电子化进程中,文字工作者常面临文本行号处理的难题。某款自主研发的文本处理工具针对此场景推出核...

自动关机倒计时工具(带可视化界面)

工作到深夜准备离开工位,却发现电脑仍在处理任务;下载大文件时想提前休息,又担心设备彻夜耗电;家长想管控...

多类型压缩文件内容预览工具

对于需要频繁处理压缩文件的用户而言,传统操作模式存在明显痛点:下载压缩包后,必须经历解压等待过程才能确...

ASCII艺术版化学方程式配平朗读工具

实验室的白板上,用粉笔写化学方程式的场景正在被数字化工具改变。一款结合ASCII艺术与方程式配平功能的工具悄然...

中文分词与简单情感分析工具

中文分词与情感分析技术近年来在自然语言处理领域持续升温。作为语言智能的基础设施,这两项技术已悄然渗透至...

登录记录时间线可视化工具

数字化时代,用户登录行为数据如同散落的拼图碎片。如何快速定位异常登录、回溯安全事件轨迹,成为企业安全运...

全国城市空气质量数据抓取与可视化工具

环保数据研究领域近期出现了一款名为"AirVision Pro"的空气质量分析工具,该程序依托环保部门发布的实时监测数据,...

桌面悬浮时钟工具(带秒表-计时器功能)

现代人的电脑桌面上总有几个"钉子户"软件,但最近我的任务栏被一款透明悬浮时钟取代了。这个半透明窗体像块玻璃...

学术机构科研产出统计爬虫

——以学术机构统计爬虫为例 在科研管理与学术评价领域,如何高效获取多源异构的学术产出数据始终是核心问题。...

税务申报表格数据自动注入工具

繁琐的税务表格填报工作正迎来技术变革。某财税服务商近期推出的智能数据注入系统,凭借独特的跨平台适配能力...

网络小说章节自动下载工具

深夜两点,手机屏幕的光线在黑暗中忽明忽暗。手指机械地滑动着页面,寻找刚更新的最新章节——这是无数网络文...

文本朗读器(TTS语音合成实现)

文字与声音的转换技术正逐步渗透日常生活。从导航播报到有声读物制作,文本朗读器(TTS)凭借其智能化语音合成...

社交媒体图片水印批量去除工具

在数字内容爆炸的时代,用户每天都会在社交平台保存大量带有水印的图片素材。这些视觉资料可能用于个人作品集...

基于正则表达式的日志关键词增量更新检测工具

随着企业数字化进程加速,日志分析逐渐成为运维工作的核心环节。面对每天产生的海量日志数据,传统的关键词检...

商品库存数量预警提示工具

商品库存数量预警提示工具已成为现代企业供应链管理的重要助手。传统库存管理模式依赖人工盘点及经验判断,容...

自动清理临时文件清理器(按扩展名分类)

系统盘剩余空间从30G骤降至6G的红色预警弹窗,往往伴随着电脑风扇的狂转声和程序无响应状态。在Windows资源管理器...

中文诗词随机生成器(基于语料库)

在数字技术蓬勃发展的今天,算法与人文的跨界融合催生出许多创新工具。中文诗词随机生成器,正是通过语料库技...

科学单位换算助手(长度-温度-质量)

国际科研合作与跨文化交流中,单位换算错误导致的数据偏差时有发生。某跨国桥梁工程曾因施工方混淆英制与公制...

SQLite数据库转CSV数据导出工具

对于数据分析师、开发者和科研人员而言,SQLite数据库文件的高效迁移需求普遍存在。当需要将结构化数据快速导入...

维修工单模板批量生成工具

在设备密集型的制造业、物业管理或连锁服务业中,维修工单的生成效率直接影响着运维响应速度。某科技公司开发...

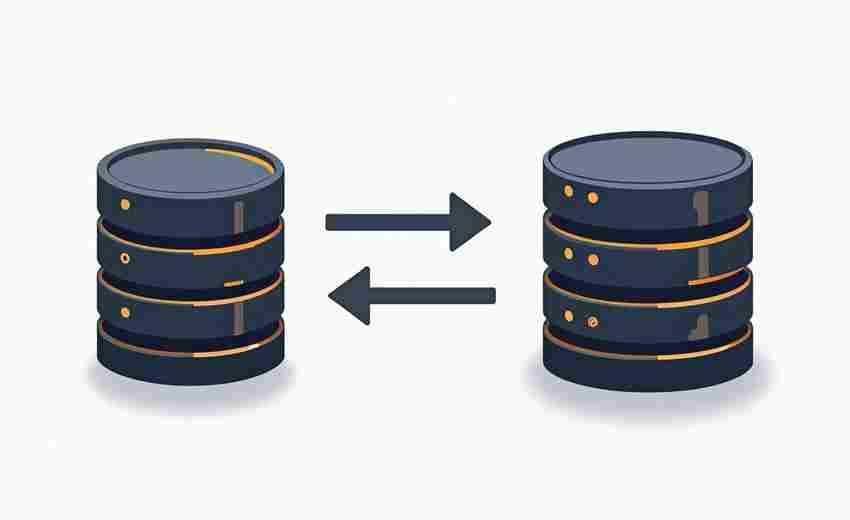

基于SMTP的数据库主从同步延迟邮件告警系统

在分布式数据库架构中,主从同步延迟超过阈值可能导致业务数据不一致、订单处理异常等严重事故。某电商平台曾...

音频波形可视化批处理工具

在音频后期制作领域,工程师们常常需要同时处理数十条音轨的波形可视化需求。传统软件逐个导出的操作模式,让...

文件同步备份工具(本地-网络目录)

在数字信息爆炸的时代,一份合同、一组设计图或是一段家庭视频的意外丢失,都可能造成难以估量的损失。针对本...

二维码生成与解析工具(文本-URL转二维码图片)

二维码早已渗透日常生活的每个角落。餐厅扫码点餐、商场促销海报、会议电子签到……这种黑白小方块以高效的信...

批量文件重命名工具(支持按规则替换、序号添加)

日常工作中整理数百张会议照片时,总会出现"IMG_20230601_001(1)(备份).jpg"这类混乱文件名。传统逐个修改的方式效率低...

Pygame制作的记忆力翻牌小游戏

午后阳光斜照在咖啡杯边缘,屏幕上的纸牌图案随着鼠标点击翻转又合上。这种经典的记忆力翻牌游戏,如今通过P...

密码语音生成工具(TTS朗读生成的密码)

在信息安全领域,密码管理始终是个人与企业的重要课题。传统密码记忆方式存在遗忘风险,而文字记录又面临泄露...

简易单词记忆卡片软件

地铁通勤时摸出手机词,睡前摸黑复习生词本,咖啡厅午休抽张卡片默写——当代语言学习者的日常被碎片场景切割...

简易文本编辑器(支持打开、保存、编辑文本文件)

市面上各类文本编辑器琳琅满目,但真正符合基础办公需求的工具往往隐匿在复杂功能的海洋中。本文将重点解析一...

中文繁简体转换批量工具

在数字化信息高速流通的当代社会,中文繁简字体转换已成为跨地域文化交流的基础需求。针对海量文本处理场景,...