网络端口扫描与安全检测

互联网基础设施的复杂化催生了自动化安全工具的进化,端口扫描与漏洞检测技术已从早期的单一功能发展为融合多种算法的综合防御体系。掌握核心工具的组合应用,正在成为网络安全从业者的必备技能。

一、主动探测类工具

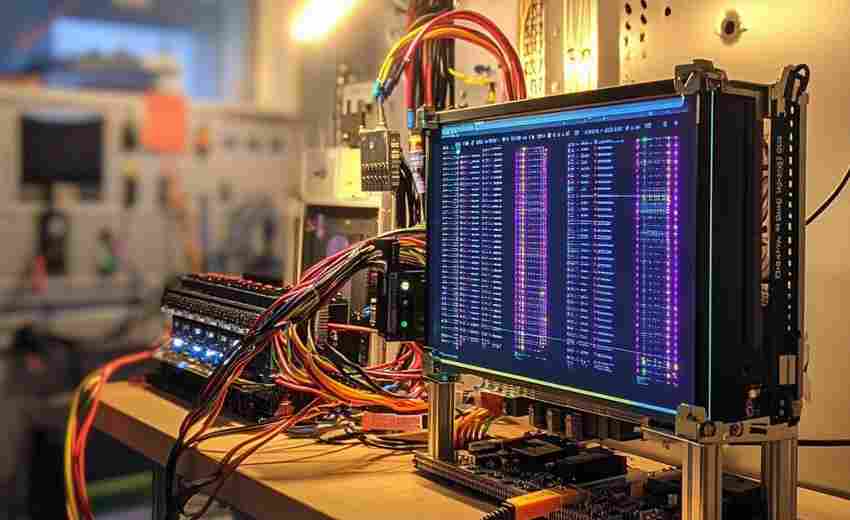

Nmap作为端口扫描领域的标杆工具,其独创的TCP/IP指纹识别技术可穿透常规防火墙。通过Nmap的脚本引擎加载CVE漏洞库,能够快速定位存在Shellshock或Heartbleed漏洞的主机。企业内网环境中,Masscan凭借异步扫描架构,可在30分钟内完成百万级IP地址段的探测任务。

云环境下的资产发现需要更高频次的扫描策略。Rust语言编写的Httpx工具支持HTTP标头智能解析,可精准识别CDN背后的真实服务器。通过设置1秒超时参数与5线程并发,能够在AWS数万IP集群中快速定位暴露的管理后台。

二、深度检测技术栈

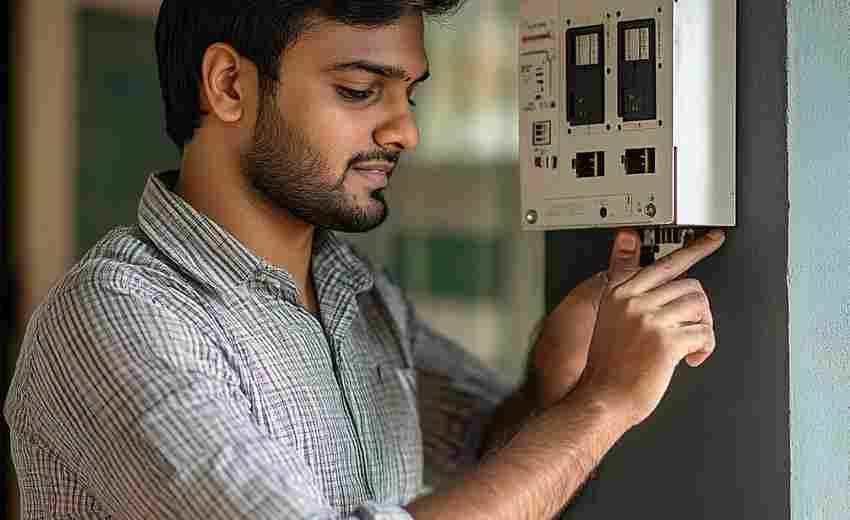

当扫描器发现可疑端口时,漏洞验证环节需要专业工具介入。Metasploit框架集成了超过2000个渗透模块,其Meterpreter组件可通过反向TCP连接绕过企业出口防火墙。针对Web服务,OWASP ZAP的主动扫描模式能自动触发SQL注入测试向量,其爬虫引擎可处理JavaScript渲染的SPA应用。

商业级工具Nessus采用差异化的插件更新策略,其企业版每天同步超50个新建漏洞特征。在金融行业攻防演练中,Nessus的合规审计模板可自动检测PCI-DSS标准中的12项关键控制点,生成符合监管要求的可视化报告。

三、防御对抗实践

企业安全团队应建立扫描工具白名单机制,对Nmap的默认数据包特征进行定制化修改。在工业控制系统场景中,OpenVAS的Modbus协议解析模块可识别PLC设备固件版本,通过时序控制将扫描速度降至每分钟5个请求以避免触发安全锁止。

网络流量镜像结合Zeek日志分析,能够有效识别隐蔽的分布式扫描行为。某大型电商平台通过部署BroIDS,成功阻断利用Shodan API发起的持续性探测攻击,将资产暴露面缩减83%。

- 上一篇:网络端口快速扫描器(多线程)

- 下一篇:网络端口扫描器(多线程Socket实现)

相关软件推荐

网络速度实时监测工具(图形化显示+历史数据记录)

发布日期: 2025-04-07 15:53:00

在数字化办公场景中,网络波动如同隐形的效率杀手。某科技公司研发的Network Velocit...

随机软件推荐

批量网页上传图片自动压缩工具

在数字化内容爆发式增长的今天,网页运营者常面临图片上传效率低、服务器负载过高的难题。手动逐张压缩图片不...

简易剪贴板历史管理器(内容缓存)

办公场景中频繁出现的误删、复制内容被覆盖、重复粘贴低效操作,成为多数职场人的痛点。某次会议记录时误删了...

邮件自动发送管理系统(smtplib集成)

在现代办公场景中,邮件自动发送功能已成为提升效率的刚需。基于Python的smtplib库搭建的邮件管理系统,能够通过代...

多格式文本文件内容统计与关键词高亮工具

在信息爆炸的数字化时代,文本内容的高效处理成为许多行业的基础需求。无论是学术研究、市场报告还是日常文档...

会议预约及日程提醒系统

现代职场中,频繁的跨部门协作与外部会议常导致时间协调困难。据统计,企业员工平均每周耗费3.7小时处理会议安...

基于日志的磁盘空间预测分析器

在数据中心运维领域,磁盘空间管理如同走钢丝——提前预警与资源浪费往往难以平衡。某互联网公司曾因存储空间...

网页favicon图标多分辨率生成器

现代网页设计领域流传着一句行话:"从浏览器标签页的图标就能判断开发者的专业度。"这句话虽然带有调侃意味,却...

代码仓库提交异常频率监测系统

清晨八点的办公室,某互联网公司的技术总监李航习惯性打开监控面板。一组红色预警引起他的注意:支付核心模块...

会议内容关键词实时协作编辑与共享网络图工具

在信息爆炸的会议场景中,如何快速捕捉核心观点并实现团队高效协作,一直是职场人的痛点。传统文档记录方式往...

图片压缩工具(支持JPG-PNG格式)

清晨的咖啡馆里,摄影师李然正对着笔记本电脑皱眉。拍摄的展会现场图片每张都超过10MB,上传企业官网时频繁报错...

XML转CSV数据转换器

XML与CSV作为两种常见的数据存储格式,在实际应用中常需互相转换。例如企业系统间数据迁移、数据分析师处理多源...

快递单号自动查询状态记录器

清晨七点,某电商仓库主管李明正用手机查看二十件加急包裹的物流轨迹。三分钟完成所有快递状态核查的操作,得...

ASCII艺术版化学方程式配平朗读工具

实验室的白板上,用粉笔写化学方程式的场景正在被数字化工具改变。一款结合ASCII艺术与方程式配平功能的工具悄然...

网络端口扫描工具(指定IP段端口检测)

端口扫描工具是渗透测试与网络运维的标配武器。以Nmap、Masscan为代表的扫描器通过发送特定数据包,可快速识别目标...

简易文件夹同步对比工具(MD5校验)

日常工作中最让人头疼的场景莫过于处理多台设备间的文件同步问题。同事小李上周就踩了坑——将修改后的策划案...

自动生成Markdown目录树结构生成器

一、工具诞生的背景 在Markdown成为技术文档、博客写作的主流格式后,手动维护目录结构逐渐暴露出效率瓶颈。当文...

论坛内容关键词密度分析工具

在论坛内容生态中,关键词如同潜行的导航员,直接影响着帖子的传播效率与搜索排名。某第三方数据机构统计显示...

简易音频淡入淡出效果添加器

在短视频创作、播客剪辑或音乐混音中,音频过渡的生硬感常让作品质感大打折扣。针对这个痛点,近期市场涌现出...

多账号邮箱未读邮件聚合提醒工具

互联网时代,人们普遍拥有3-5个电子邮箱。工作邮箱堆积着未读的项目进展,学校邮箱躺着未处理的学术通知,购物...

文件目录结构自动生成器(CSV路径映射导出)

在科技企业担任数据架构师的李明最近遇到了棘手问题:公司服务器上存储的340G原始数据文件分散在23个存储节点,...

网页截图自动修复畸变工具

日常工作中,网页截图常因设备屏幕比例、拍摄角度或浏览器渲染差异导致畸变问题。这类问题不仅影响视觉效果,...

学生成绩自动统计与可视化报告生成器

教育信息化浪潮推动下,传统成绩管理方式正面临革新。某技术团队近期推出的成绩分析系统,通过算法模型与交互...

局域网群聊消息记录导出工具

在局域网办公场景中,即时通讯软件承载着大量关键对话。某能源公司曾因服务器故障导致三个月的工作沟通记录丢...

网页内容抓取及摘要生成工具

信息爆炸时代,如何快速获取并消化网页核心内容成为刚需。一款集合智能抓取与摘要生成的专业工具,正在成为企...

电商订单支付失败率计算器

在电商运营中,订单支付环节的漏斗转化效率直接影响营收。数据显示,约15%-30%的潜在客户在支付阶段流失。如何精...

多用户带宽配额使用进度条监控

在数字化办公场景中,网络带宽的动态分配与监控直接影响团队协作效率。针对企业或机构内多用户共享带宽的场景...

指定目录文件修改时间批量修改器

在日常办公场景中,我们常会遇到文件时间属性管理需求:某项目文档需统一显示立项日期、备份文件要还原原始修...

客户分群标签生成工具

在数字化营销时代,企业如何从海量中快速提炼价值,直接影响着运营效率和商业竞争力。客户分群标签生成工具的...

自动化日志备份归档管理工具

在数字化运维中,日志文件如同系统的“病历本”,记录着服务器、应用和设备的运行轨迹。传统人工管理日志的方...

屏幕颜色备忘录(十六进制色值关联文字备注)

在数字设计工作中,最容易被忽略却至关重要的环节,往往是对色彩的精准把控。设计师反复调试的色值、开发者在...

Python版简易FTP文件同步客户端

在跨设备或跨团队协作的场景中,文件传输和同步一直是刚需。传统的手动上传下载方式不仅效率低下,还容易因操...

BeeWare跨平台GUI工具包

在跨平台应用开发领域,开发者常常面临一个困境:如何在保持代码统一性的兼顾不同操作系统的原生体验?传统方...

虚拟机镜像文件关联配置工具

在云计算与虚拟化技术广泛落地的今天,虚拟机镜像文件的管理效率直接决定了运维团队的工作节奏。面对动辄数十...

社交媒体平台数据抓取与分析工具

在信息过载的社交媒体时代,每分钟产生的UGC内容超过50万条。某国际美妆品牌通过实时监测TikTok平台数据,发现"无...

网站Cookie使用情况分析工具

互联网的隐私合规门槛逐年升高,从欧盟的《通用数据保护条例》(GDPR)到国内《个人信息保护法》,网站运营者面...

系统错误日志分析器(Windows-Linux)

凌晨三点的机房警报声响起时,运维人员最需要的是能快速定位问题的工具。Windows和Linux系统的错误日志如同医疗检...

USB设备插拔监控与日志工具

现代办公环境中,USB设备因其便捷性成为数据传输的主要载体,但同时也带来数据泄露、病毒传播等安全隐患。为应...

电子表格数据可视化工具(CSV-XLSX处理)

在企业数字化转型浪潮下,数据可视化工具已成为职场人士的刚需。面对海量的CSV/XLSX格式业务数据,如何快速实现数...

基于Tkinter的截图工具(区域选择+保存)

轻量级屏幕截图工具开发实践——基于Python Tkinter的解决方案 在数字办公场景中,快速截取屏幕指定区域并保存的需...

TXT文件行重复项清理器

日常办公中,经常遇到需要处理文本文件的场景。当面对动辄数万行的日志文件、用户数据或调研报告时,重复内容...