简易网络端口监听检测器

在网络运维或安全检测场景中,端口监听状态排查是高频需求。一款轻量级端口检测工具可快速定位服务异常或潜在风险。本文从功能实现、应用场景及操作逻辑角度,解析此类工具的核心价值。

功能定位:快速响应端口状态

端口监听检测工具的核心在于实时反馈本地或远程主机的端口开放状态。例如,某台服务器部署Web服务后突然无法访问,通过工具扫描80/443端口,可立即判断服务是否正常启动。部分工具支持批量检测,用户可自定义端口范围(如1-1024),快速生成端口占用清单,辅助排查冲突问题。

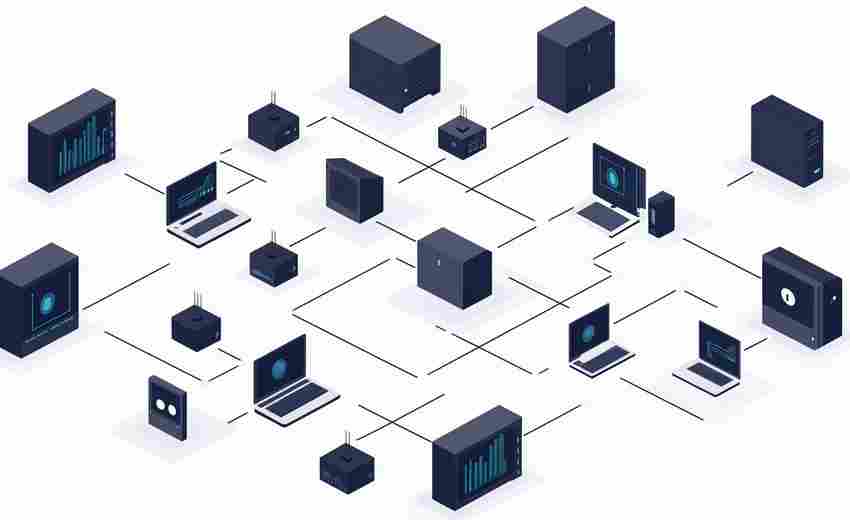

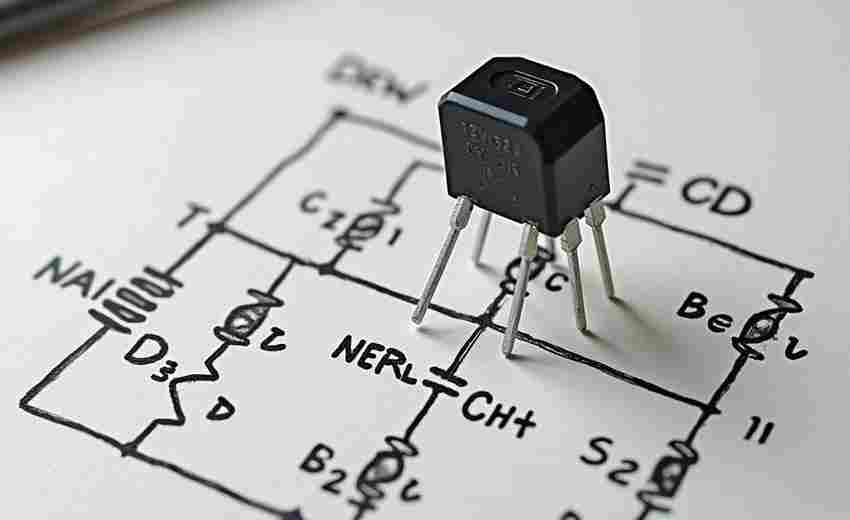

技术实现上,工具通常依赖操作系统底层接口(如Linux的`/proc/net/tcp`或Windows的TCP/IP协议栈),通过解析socket状态表获取监听端口列表。对于远程检测,则基于TCP/UDP协议发送探测包,根据响应判断端口活跃性。

典型应用场景

1. 服务故障排查

某次线上数据库连接中断,运维人员通过检测工具发现3306端口无监听进程,最终定位到MySQL服务意外崩溃,重启后恢复。此类工具可替代手动检查,缩短故障恢复时间。

2. 安全加固

一台暴露在公网的服务器若存在非常规端口监听(如2333端口运行未知服务),可能被攻击者利用。工具可定期扫描,结合白名单机制,及时关闭冗余端口。

3. 开发调试

开发者在本地调试API时,若端口被其他进程占用,工具可快速识别占用进程的PID,通过`kill`命令释放资源。

操作逻辑与实战指令

以Linux环境为例,命令行工具`netstat`或`ss`为基础方案:

```bash

netstat -tuln | grep LISTEN 显示所有监听状态的TCP/UDP端口

ss -plnt sport = :80 检查80端口的占用进程信息

```

进阶需求可使用`nmap`进行主动扫描:

```bash

nmap -sS -p 1-1000 192.168.1.1 对目标IP的1-1000端口发起SYN扫描

```

图形化工具(如Wireshark或Zenmap)则提供可视化交互,适合非技术用户。

注意事项

端口检测工具作为基础运维组件,虽无法替代全链路监控系统,但在应急场景中仍是不可替代的“瑞士军刀”。企业内网可将其集成至自动化脚本,实现周期性健康检查;个人用户则可借助开源方案搭建轻量监控环境。

- 上一篇:简易网络端口扫描工具(支持多线程扫描)

- 下一篇:简易网络速度测试工具(上下传带宽)

相关软件推荐

网络速度实时监测工具(图形化显示+历史数据记录)

发布日期: 2025-04-07 15:53:00

在数字化办公场景中,网络波动如同隐形的效率杀手。某科技公司研发的Network Velocit...

随机软件推荐

gRPC协议方法调用追踪工具

分布式系统开发最头疼的调试场景,莫过于某个gRPC请求经过十多个微服务节点后突然失败,开发团队盯着日志服务器...

桌面随机励志语录日历工具

墙上的挂历早已积灰,手机里的日程软件总在推送广告,直到某个加班的深夜,屏幕右下角突然弹出一句"你已奔跑了...

基于随机数的密码生成器(可定制长度-复杂度)

互联网时代,每个账户都需要独立密码已是共识,但「生日+手机尾号」的固定组合仍在大量账户中流通。当主流浏览...

键盘鼠标操作录制器(动作回放与循环执行)

在数字工作场景中,频繁重复的键盘鼠标操作消耗着大量精力。某款轻量级操作录制工具通过动作捕捉与回放机制,...

简易闹钟程序(带自定义提示音功能)

清晨的闹钟声,往往决定了新一天的情绪基调。一款支持自定义提示音的闹钟程序,正在成为许多人提升生活仪式感...

桌面便签与剪贴板历史管理工具

碎片化信息处理一直是职场人的痛点。临时会议纪要、项目进度备忘、跨平台资料收集……信息稍纵即逝,传统方式...

文件树形结构生成工具(输出为文本)

在软件开发或文档整理过程中,经常需要将复杂的文件目录结构转化为清晰的可视化文本。传统的命令行tree命令虽然...

批量生成地理坐标随机点生成器(GeoJSON)

在空间数据处理领域,批量生成地理坐标随机点的需求持续增长。某国际环保组织2023年的调查报告显示,78%的野外监...

音乐记忆碎片重组工具(基于历史听歌记录)

在某个阳光斜照的午后,耳机里突然响起的旋律可能瞬间将人拽回十年前的地铁站台。这种神奇的时空穿越体验,正...

网站政策文件抓取器

在互联网信息爆炸的背景下,企业及个人用户对政策文件的获取需求日益增长。无论是追踪行业法规更新,还是分析...

简易屏幕录像工具(带区域选择)

在短视频创作与远程协作场景中,屏幕录制工具正逐渐成为数字工作者的标配需求。某款新晋屏幕捕捉软件凭借其独...

多语言合同模板生成器

全球化背景下,跨境合作日益频繁,合同作为商业活动的核心载体,其准确性与合规性直接影响合作成败。语言壁垒...

使用SQLite的简易本地数据库管理工具

本地开发场景中,SQLite因其零配置、单文件存储的特性广受欢迎。面对上百兆的数据库文件时,纯代码操作难免效率...

本地文件搜索工具(支持关键字过滤)

在数据爆炸的时代,笔记本电脑里堆积着上万份文档已成为常态。某互联网公司运维工程师张磊的经历颇具代表性:...

磁盘空间占用统计与可视化工具

当系统弹出「磁盘空间不足」的红色警告时,多数人面对层层嵌套的文件夹往往无从下手。传统的资源管理器只能显...

系统USB设备检测工具(厂商信息识别)

当USB设备接入电脑出现驱动异常时,技术人员总会掏出那个蓝色图标的小工具。这款USB设备检测工具在业内已积累十...

简易待办事项管理软件(命令行交互界面)

在信息爆炸的数字化时代,人们常陷入工具选择的焦虑中。复杂的界面、冗余的功能和频繁的弹窗提醒,让许多任务...

基于Sys模块的系统环境检测工具

在Python生态中,SysInspector作为基于sys模块的轻量级检测工具,正在改变开发者获取系统环境信息的方式。这款工具不...

Excel表格批量转CSV格式转换器

在数据管理领域,Excel文件因其直观的表格界面被广泛使用,但面对跨平台协作或数据库导入需求时,CSV格式往往更受...

基于ICMP协议的路径追踪工具

在复杂的网络环境中定位数据传输路径的阻塞点,基于ICMP协议的路径追踪工具始终是网络工程师的首选。这类工具通...

天气信息查询工具(基于开放API调用)

现代生活对气象数据的依赖程度远超想象。清晨出门前的穿衣决策,航班高铁的准点率,农业生产的播种周期,背后...

从Excel表格中提取数据生成统计图表的工具

日常办公场景中,数据可视化需求呈现爆发式增长。某款基于Excel平台的智能图表工具凭借其独特优势,正悄然改变着...

基于自然语言的文件内容自动标签生成工具

在数字化信息爆炸的今天,大量电子文档的存储与管理成为普遍痛点。某科技团队研发的文件标签自动生成工具,正...

PyQt5制作的PDF文件合并拆分工具

日常办公场景中,PDF文件的合并与拆分需求频繁出现。基于PyQt5框架开发的本地化工具,通过简洁的图形界面与稳定的...

天气预报查询工具(基于城市名称)

现代生活中,天气信息已成为出行规划的重要参考。无论是通勤、旅行还是户外活动,提前获取准确的天气数据能够...

屏幕取色器工具(支持HEX-RGB转换)

在数字设计领域,颜色从来不只是视觉符号。一个精准的色值往往决定着界面质感、品牌调性甚至用户行为。当设计...

密码强度检测工具(可视化安全等级评估)

现代生活中,每个人的数字账户里都存放着从社交记录到金融资产的各类敏感信息。当用户输入"123456"或"qwerty"这类典...

CSV文件自动同步到Markdown表格工具

在数据可视化领域,每周有超过60%的从业者需要重复处理表格格式转换。传统手工复制粘贴不仅耗时,还极易产生数...

电影-电视剧收藏评分系统

深夜窝在沙发里刷剧时,突然记不清去年看过的某部悬疑片是否值得推荐;整理硬盘里上千部影视资源时,发现早已...

办公文档批量重命名工具(规则模板化)

在数字化办公场景中,文件命名混乱的问题长期困扰着职场人。同一项目的文档因多人协作导致名称格式不统一,跨...

批量图片元数据查看编辑器

在数字图像爆炸式增长的今天,无论是专业摄影师还是普通用户,都面临着海量图片的管理难题。隐藏在每张照片背...

简易文件管理器(浏览-复制-删除)

桌面上堆积的文档、下载文件夹里混作一团的安装包、重复占内存的影音文件……这些场景总能引发人们对文件管理...

网速限制模拟器(带宽控制演示版)

一款名为“网速限制模拟器(带宽控制演示版)”的工具近期在开发者圈内引发关注。它的核心功能非常简单:通过...

文件树状目录同步备份工具

在数字信息爆炸的时代,个人电脑或企业服务器中的文件往往以树状结构层层嵌套,传统的备份方式常因操作繁琐、...

带图表展示的证书统计工具

在证书管理领域,信息庞杂、更新频繁是常见痛点。传统的人工统计方式不仅耗时,还容易出现遗漏或分类错误。一...

自动生成文件目录索引工具(CSV格式)

日常工作中,整理成百上千份文件时,不少人都遇到过这类困扰:重要文档淹没在层层嵌套的文件夹里,项目资料分...

多层级知识库内容访问系统

在信息爆炸的时代,如何从海量数据中快速定位高价值内容,成为企业及机构面临的共性挑战。多层级知识库内容访...

自动化日志备份归档管理工具

在数字化运维中,日志文件如同系统的“病历本”,记录着服务器、应用和设备的运行轨迹。传统人工管理日志的方...

基于PyOWM的全球天气预警工具

全球极端天气事件频发的背景下,快速获取精准气象预警信息已成为社会各界的共性需求。基于Python生态中的PyOWM开源...

桌面悬浮时钟工具(带秒表-计时器功能)

现代人的电脑桌面上总有几个"钉子户"软件,但最近我的任务栏被一款透明悬浮时钟取代了。这个半透明窗体像块玻璃...