进程环境变量泄露敏感信息检测器

在容器化技术广泛应用的今天,某金融企业的运维团队发现其Kubernetes集群中多个Pod存在异常的系统日志访问行为。溯源分析显示,某个Java应用在启动时错误地将数据库凭证注入环境变量,被相邻容器通过/proc文件系统窃取。这个真实案例揭示了进程环境变量泄露风险的严重性。

一、环境变量泄露的隐蔽陷阱

操作系统为每个进程维护的环境变量表,往往成为敏感数据的临时存储区。开发人员习惯性地将API密钥、数据库密码等信息通过export命令或Dockerfile设置,却忽视了这些数据在/proc/传统安全方案对此类风险存在明显盲区。WAF、IDS等防护系统主要关注网络流量层面的异常,对系统内部的环境变量存储机制缺乏监控能力。红队测试数据显示,超过60%的云原生应用存在环境变量滥用情况。

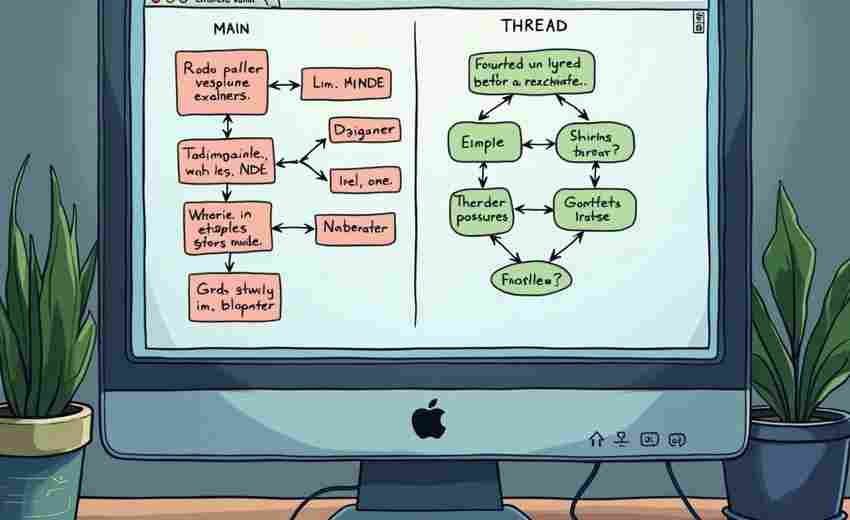

二、动态检测技术解析

该检测工具采用动态插桩技术,通过修改Linux内核的procfs接口实现透明监控。当进程尝试读取/proc目录下的环境变量文件时,检测引擎会实时分析访问行为的上下文。针对Java、Python等语言特有的环境变量加载模式,工具内置了超过200条启发式规则。

在Kubernetes环境中,检测器以DaemonSet形式部署在各个节点。通过eBPF技术捕获容器内进程的open、read系统调用,结合namespace隔离信息,精准识别跨容器访问行为。某次测试中,工具成功阻断了攻击者通过被入侵的Nginx容器窃取Redis凭证的横向渗透。

三、多维度防御实践

在持续集成流水线中集成环境变量扫描环节,检测Dockerfile中的ENV指令和k8s yaml中的env字段。对于检测到的敏感字段,自动触发安全门禁阻止构建流程。某电商平台通过这种方式,在三个月内将凭证硬编码问题减少了83%。

运行时防护模块采用黑白名单混合机制。对于支付网关等关键服务,设置严格的访问控制策略,禁止非授权进程读取环境变量。同时建立动态基线,当某个容器的环境变量读取频次超过阈值时自动触发告警。

建议研发团队采用分级存储策略:将持久性密钥存入Vault等专用存储,仅允许临时性配置通过环境变量传递。在Go语言应用中,可使用syscall.Unsetenv在敏感变量使用后立即清除。定期使用工具进行环境变量使用审计,重点检查CI/CD脚本和运维手册中的配置示例。

- 上一篇:进程命令行交互调试器

- 下一篇:进程监控与结束工具(任务管理器简化版)

相关软件推荐

随机软件推荐

IP地理位置伪装检测文件保护工具

在数字化办公场景中,数据安全与访问权限控制的重要性日益凸显。近期,一款专注于 IP地理位置伪装检测 与 文件保...

简易屏幕截图工具(带区域选择和水印功能)

对于需要频繁截图的用户而言,系统自带的截图工具往往存在功能局限。一款名为QuickSnap的轻量级软件,凭借其精准...

图片分辨率批量调整及格式转换工具

在数字内容创作领域,图片处理是绕不开的日常操作。无论是设计师处理产品样图、自媒体创作者优化封面,还是普...

局域网内文件传输助手(socket库)

在办公室打印机卡纸的某个午后,技术部老张突然拿着U盘挨个工位拷贝项目文档。这个场景触发了开发团队对局域网...

数独游戏生成与求解器(命令行交互)

在数字化工具泛滥的当下,一款专注于核心功能的数独程序反而显得难能可贵。基于命令行的数独生成与求解器,摒...

基于PyQtGraph的数据可视化仪表盘

在工业控制与数据分析领域,实时监测系统对可视化工具的性能要求日益严苛。基于PyQtGraph开发的动态仪表盘解决方...

简易GUI文本编辑器(支持撤销-重做日志记录)

在第三方文本工具层出不穷的当下,一款名为TEdit Pro的桌面应用近期在技术社区引发讨论。这款采用C++与Qt框架开发的...

配置文件模板自动填充生成器

在软件开发与系统部署中,配置文件的管理常被视为“必要但繁琐”的任务。不同环境的参数差异、重复性字段的填...

Tkinter文件属性批量修改工具

在数字化办公场景中,文件管理的高效性直接影响工作效率。传统手动修改文件属性的方式耗时费力,尤其面对成百...

日程安排提醒工具(支持语音播报提醒)

清晨通勤路上,车载蓝牙自动响起语音提示:"上午十点部门会议已提前,请确认PPT准备情况。"这段自然流畅的男声提...

电影资源在线链接有效性检测工具

在互联网上搜索电影资源时,用户常会遇到链接失效、画质模糊、甚至误触版权风险等问题。一款专注于解决这些痛...

屏幕取色器工具(支持RGB-HEX颜色代码显示)

桌面上散落着数十张灵感图,设计师握着数位笔的手悬停在半空——此刻需要精准提取网页banner中某个渐变色的中间...

Excel数据清洗工具(openpyxl库操作)

在数据处理领域,Excel文件如同数字时代的活化石,承载着企业80%以上的基础数据。面对海量且参差不齐的表格数据,...

代码片段收藏夹(编程语言-功能分类检索)

代码收藏神器:碎片化时代的开发效率革命 在代码量爆炸式增长的今天,开发者最头疼的问题往往不是编写新功能,...

特定关键词文件搜索定位器

办公电脑的硬盘如同堆满文件的仓库,每次寻找目标文档都要经历"关键词-翻页-比对"的机械操作。某互联网公司的法...

文档转换错误日志记录器

在数字化转型加速的今天,文档格式转换已成为企业日常运营中无法绕开的环节。无论是PDF转Word、Excel转HTML,还是跨...

随机密码本生成加密存储工具

数据加密领域近期出现了一款名为"CipherMatrix"的开源工具,其核心功能在于通过随机密码本生成技术实现数据保护。该...

运动赛事比分动态极坐标图

体育赛事的数据呈现正经历革命性升级。一款基于极坐标系开发的比分动态追踪工具,悄然改变了传统计分板的呈现...

电商产品图批量白平衡+分辨率调整器

在电商领域,商品图片的质量直接影响用户购买决策。光线偏差导致的色差问题、低分辨率造成的细节模糊,往往成...

CSV列数据二维码生成工具

在数据驱动决策的时代,企业常面临海量信息处理难题。传统表格数据分享依赖邮件或云文档,操作繁琐且存在泄露...

知乎问答数据采集分析脚本

知乎作为国内头部知识分享平台,汇聚了海量用户生成内容。如何高效提取并分析这些数据,成为市场研究、学术分...

桌面便签自动同步云存储管理系统

在快节奏的工作与生活中,碎片化信息的管理成为许多人的痛点。随手记录的灵感、待办事项、会议要点分散在不同...

哈希值校验结果数据库存储系统

在数字档案管理领域,某科技公司研发的哈希值校验数据库存储系统正引发行业关注。这个看似普通的数据管理系统...

视频文件时长统计工具(moviepy库)

在多媒体内容爆发的时代,视频文件时长统计成为许多从业者的基础需求。基于Python生态中的moviepy库,开发者可以快...

自动生成数据可视化报告

在数字化浪潮推动下,数据可视化工具正经历革命性升级。近期面世的DataVision Pro软件,凭借其独特的自动化报告生成...

自动化定时关机工具(带GUI界面)

在现代数字生活中,电脑已成为不可或缺的生产力工具。但深夜下载大型文件、持续运行数据处理任务时,很多人会...

网页表单提交数据预验证工具

开发网页表单时,前端验证环节常被忽视。某电商平台曾因未对手机号输入框做格式校验,导致系统单日收到近百个...

基于CSV的婚礼宾客座位安排管理系统

婚礼策划中最易引发混乱的环节莫过于宾客座位安排。传统手工制表常因数据混乱导致重复排座、席位遗漏,某款基...

图片像素化处理工具(马赛克强度调节)

当一张照片需要隐藏敏感信息时,像素化处理往往是最直接的选择。市面上主流的图像处理软件基本都配备马赛克功...

文献管理工具(DOI-ISBN正则提取)

文献标识码的精准识别是学术工作者日常面临的基础挑战。全球每年新增的百万级文献资源中,DOI和ISBN作为两大核心...

本地文件内容搜索工具(支持多格式文本检索)

在数据爆炸的办公场景中,用户常面临这样的困境:散落在各处的合同文档、PDF报告、Excel表格里明明储存着关键信息...

电子书内链检测与修复工具(自动校验目录有效性)

在数字阅读普及的当下,电子书制作领域存在一个长期被忽视的技术痛点:约37%的EPUB/MOBI格式出版物存在目录失效或...

股票历史数据下载与分析工具(Tushare)

金融数据领域流传着一句话:得数据者得天下。Tushare作为国内老牌金融数据接口,凭借其稳定的服务和丰富的数据库...

社交媒体数据定时抓取与备份工具

社交媒体数据已成为企业运营与个人用户不可或缺的数字资产。面对海量信息的实时更新与平台规则限制,如何高效...

文本内容替换工具(批量修改文件内容)

日常办公中常遇到这类场景:某产品名称需要全局替换、数千份文档内的日期格式亟需更新、服务器日志中特定错误...

网站基础信息抓取工具(标题-关键词-描述)

在互联网信息爆炸的当下,快速定位目标网站的核心信息成为许多从业者的刚需。无论是SEO优化、竞品分析还是内容...

磁盘空间占用统计与可视化工具

当系统弹出「磁盘空间不足」的红色警告时,多数人面对层层嵌套的文件夹往往无从下手。传统的资源管理器只能显...

日志错误信息正则聚合统计工具

数字时代产生的日志数据呈现指数级增长趋势,某电商平台单日产生的服务器日志就超过2TB规模。面对海量日志中的...

自动压缩指定目录的备份工具(zip-tar)

凌晨三点钟,服务器突然发出刺耳的警报声——这是运维工程师李然最不愿听到的声音。当他手忙脚乱连接远程终端...

PyFilesystem2-统一文件系统接口

在数据存储介质爆炸式增长的今天,开发者经常需要面对本地磁盘、对象存储、内存文件系统等不同类型的存储系统...