网站目录扫描器(检测常见路径)

在网络安全领域,网站目录扫描器常被视为渗透测试的“探路者”。这类工具的核心功能是快速检测目标网站是否存在隐藏目录或敏感文件,例如备份文件(`backup.zip`)、配置文件(`config.php`)或未经授权开放的接口路径。通过模拟人工访问行为,扫描器能自动化遍历常见路径列表,大幅缩短安全人员手动测试的时间成本。

功能解析:效率与精准的平衡

一款成熟的目录扫描器往往具备以下特征:

1. 自定义字典支持:用户可导入行业通用字典(如`SecLists`),或根据目标特性定制专属路径库。例如,针对Java站点添加`WEB-INF`相关路径,或为内容管理系统(CMS)配置`wp-admin`、`/admin/login`等常见入口。

2. 多线程与速率控制:为避免触发目标网站的防护机制(如IP封禁),高效扫描器通常支持动态调整线程数,部分工具还能模拟浏览器请求头,降低被识别为自动化攻击的概率。

3. 智能结果过滤:通过响应状态码(200、403、500等)、页面长度或关键词匹配,自动排除无效结果。例如,忽略返回404状态的路径,重点标记存在敏感内容的页面。

实战场景:从漏洞挖掘到防御加固

在渗透测试中,目录扫描器常被用于定位以下风险:

对于防御方而言,定期使用扫描器自查网站路径,能提前发现冗余文件或错误配置。例如,某电商平台曾因临时测试页面未及时关闭,导致订单接口暴露在公开环境,攻击者通过目录扫描器锁定路径后发起批量爬取。

工具使用建议

1. 合法授权为前提:未经许可扫描第三方网站可能涉及法律风险,企业应在内部测试或获得书面授权后操作。

2. 结合人工验证:自动化工具存在误报可能,例如某些路径虽返回200状态码,但实际内容为空白页或跳转页面,需人工二次确认。

3. 动态更新策略:随着网站架构变化(如从PHP迁移至Node.js),扫描字典需同步调整,避免依赖过时的路径库。

潜在风险包括:高频请求导致服务器负载过高、触发Web应用防火墙(WAF)告警、误触敏感接口引发业务异常等。

- 上一篇:网站状态定时检测告警工具

- 下一篇:网站重定向链分析检测器

相关软件推荐

随机软件推荐

用户自定义指标监控配置工具

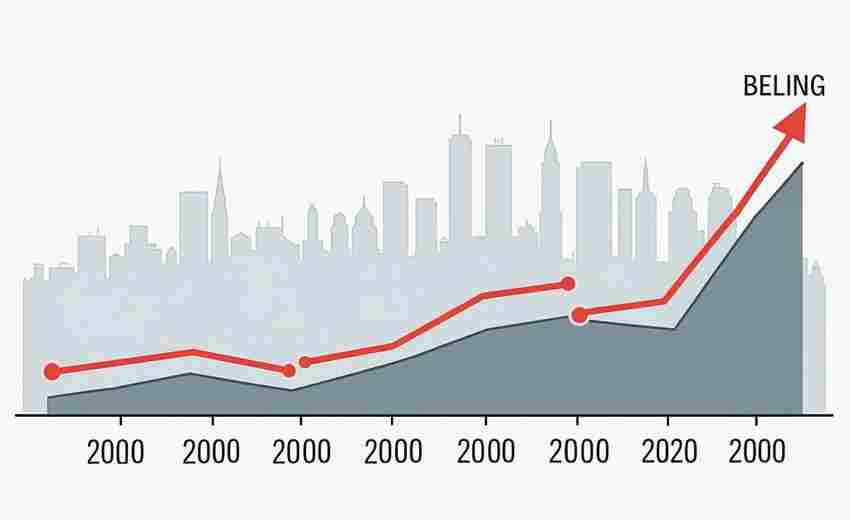

企业数字化转型浪潮下,数据监控体系正面临根本性变革。传统监控工具预设的CPU、内存等基础指标,在电商大促流...

图像直方图均衡化自动处理器

在数字图像处理领域,直方图均衡化是一项基础且关键的技术,用于增强图像的对比度与细节表现。传统的手动操作...

邮件内容批量提取工具(EML-PST文件处理)

互联网时代海量邮件数据沉淀于各类存储介质,企业法务取证、数据迁移、信息归档等场景催生出专业工具需求。邮...

自动生成报告工具

在信息爆炸的时代,数据转化为决策依据的效率成为企业竞争力的核心。传统人工撰写报告的模式耗时耗力,且容易...

本地音乐播放器(支持MP3-WAV基础格式)

清晨六点的通勤地铁上,某位上班族从帆布包掏出老款MP3播放器,这个场景在流媒体时代显得格外特别。在云端音乐...

桌面快捷方式自动分类工具

现代人的电脑桌面上,总免不了堆满各种快捷方式。工作文档、设计软件、游戏图标、临时下载的文件……杂乱无章...

简易屏幕画笔标注工具(支持箭头-文字-形状绘制)

点击屏幕左下方不起眼的铅笔图标,半透明工具栏随即吸附在屏幕边缘。随手圈出文档中的数字异常值,红色箭头自...

课堂考勤随机点名工具(可视化转盘)

北京某高校的阶梯教室里,李教授轻点鼠标,大屏幕上的彩色转盘开始飞速旋转。当指针最终定格在"王雨桐"的名字上...

网红博主账号数据分析工具

打开社交平台后台,博主们常被海量数据淹没。粉丝增速放缓、互动率持续走低、爆款内容难以复制…这些痛点背后...

多语言二维码翻译快捷键冲突检测器

数字时代的信息交互场景中,跨语言二维码的生成与使用频率持续攀升。某国际会展现场的工作人员发现,不同国家...

多账号邮箱自动发送邮件工具

在信息传递高频化的今天,邮件仍是企业、团队及个人沟通的核心渠道之一。尤其对于需要同时管理多个邮箱账号的...

简易文件编码转换工具(UTF-8-GBK互转)

打开文档时遭遇乱码堪称数字时代的"文字失语症"。这种困扰往往源于不同系统对字符编码的差异,UTF-8与GBK两种编码...

桌面打地鼠小游戏

办公桌角落突然探出个圆脑袋,还没来得及反应又缩了回去——这不是幻觉,而是风靡全球的桌面打地鼠游戏带来的...

系统音量控制工具(快速调节主音量级别)

电脑屏幕右下角那个白色喇叭图标,几乎每个使用者都点击过。但很少有人意识到,日常操作中频繁拖动的音量滑块...

基于Flask的在线文件哈希值校验工具

互联网时代文件传输频繁,但接收到的文档是否被篡改?下载的软件包是否完整?传统校验工具需要安装本地软件,...

TXT文件行重复项清理器

日常办公中,经常遇到需要处理文本文件的场景。当面对动辄数万行的日志文件、用户数据或调研报告时,重复内容...

电子表格数据可视化工具(CSV-XLSX处理)

在企业数字化转型浪潮下,数据可视化工具已成为职场人士的刚需。面对海量的CSV/XLSX格式业务数据,如何快速实现数...

天气日志自动清理过期数据工具

随着气象观测技术的进步,气象机构每天产生的天气日志数据呈现指数级增长。硬盘空间不足、数据检索效率低下、...

股票历史数据下载与分析工具(Tushare)

金融数据领域流传着一句话:得数据者得天下。Tushare作为国内老牌金融数据接口,凭借其稳定的服务和丰富的数据库...

系统资源监控悬浮窗工具(CPU-内存显示)

当电脑突然卡顿,多数人只能对着转圈的光标发呆。系统资源监控悬浮窗的出现,让硬件状态具象化为跳动的数字,...

Excel批注内容批量编辑器

对于经常处理大量Excel报表的用户而言,批注管理往往是项容易被忽视的"隐形工程"。某公司财务部的王敏对此深有体...

特定关键词文件搜索定位器

办公电脑的硬盘如同堆满文件的仓库,每次寻找目标文档都要经历"关键词-翻页-比对"的机械操作。某互联网公司的法...

视频网站下载器(如YouTube基础功能)

在信息碎片化的时代,视频平台成为许多人获取内容的主要渠道。YouTube作为全球头部平台,每天产出海量优质视频,...

采用IMDb API的电影演员作品年表生成工具

IMDb API驱动的电影演员作品年表生成工具:影迷与从业者的高效助手 在影视行业蓬勃发展的今天,观众对演员作品的...

历史文件编码批量检测报告生成器

数字化进程中,历史文件的编码问题常成为数据迁移的隐形障碍。不同时期、不同系统生成的文档可能采用GBK、UTF-...

系统登录失败日志监控报警工具

凌晨三点的机房警报声突然响起,值班工程师在监控屏幕上看到某台核心服务器连续出现五十次登录失败记录。两分...

文件重复内容查找器(文本比对)

当电脑里积累上百份工作报告时,总有几个段落似曾相识;在整理学术资料过程中,不同文献的雷同表述让人难辨真...

利用Gensim实现的文本相似度计算工具

文本相似度计算在自然语言处理领域属于高频需求。Gensim作为成熟的Python开源库,其内置的相似度计算模块在学术界...

汇率实时换算工具(多币种支持)

清晨六点的浦东机场,候机厅里的王女士盯着手机屏幕皱眉。她刚收到海外客户发来的欧元报价单,但脑海中不断换...

基于Python的微博评论情感分析工具

海量微博评论中蕴藏着公众情绪的实时波动,人工分析效率低下且容易受主观因素影响。基于Python开发的微博评论情...

批量Telnet-SSH设备配置检查脚本

运维工程师常年在机房和设备柜之间穿梭,最头疼的莫过于数百台交换机、路由器的配置核查。去年某金融企业核心...

图片元数据批量修改与清理工具

在数字时代,每张图片背后都隐藏着大量元数据——从拍摄设备型号、地理位置到版权信息,这些数据既是便利的标...

基于PyQt的CAN总线数据分析工具

随着汽车电子与工业控制领域对总线通信需求的增长,CAN总线数据分析工具的易用性直接影响着开发调试效率。某开...

渐变色生成器(线性-径向模式)

操作界面顶部排列着四种预设配色模板:深海蓝绿过渡、橙粉晚霞、灰金质感、莫兰迪撞色。鼠标悬停时,自动显示...

简易屏幕录像工具(带区域选择)

在短视频创作与远程协作场景中,屏幕录制工具正逐渐成为数字工作者的标配需求。某款新晋屏幕捕捉软件凭借其独...

将文本转换为语音播报工具

信息爆炸时代,人们的时间被切割成碎片。一款名为"声文通"的智能播报软件,正在帮助超过200万用户实现"听读自由...

学生成绩表关联分析与统计工具

教育场景中,成绩数据蕴藏着大量可挖掘的信息。传统人工统计难以发现学科间的潜在关联,更无法精准定位教学薄...

短文本内容Base64编码解码工具

在数字信息交互中,数据常需经过特殊编码以适应传输协议或存储格式。Base64作为经典编码方案,可将二进制数据转...

简易计算器(支持表达式解析和计算)

屏幕前的计算器总带着距离感。传统的按钮式设计需要反复切换界面,复杂的科学计算器更是堆砌着陌生符号。如今...

桌面截图自动保存工具(带时间戳功能)

日常办公或学习中,频繁截图保存信息已成为常态。但手动整理截图文件、标注时间及内容往往消耗大量精力。一款...