局域网设备探测工具(ARP协议扫描)

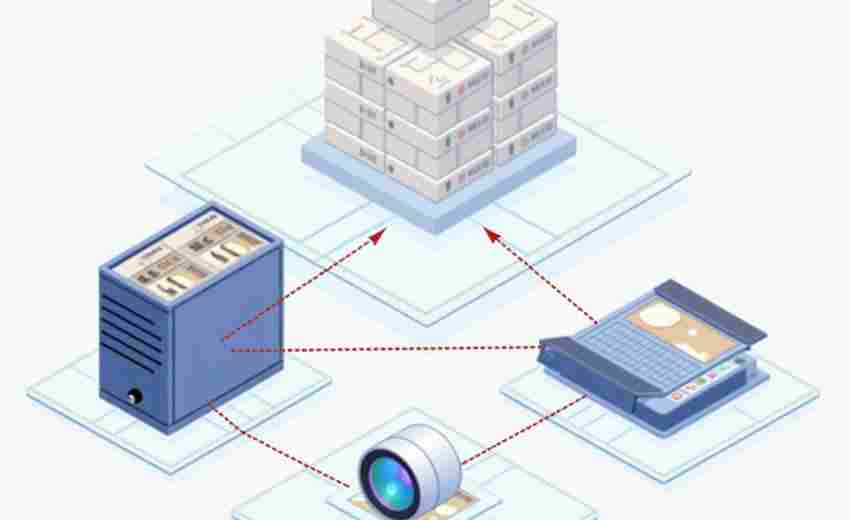

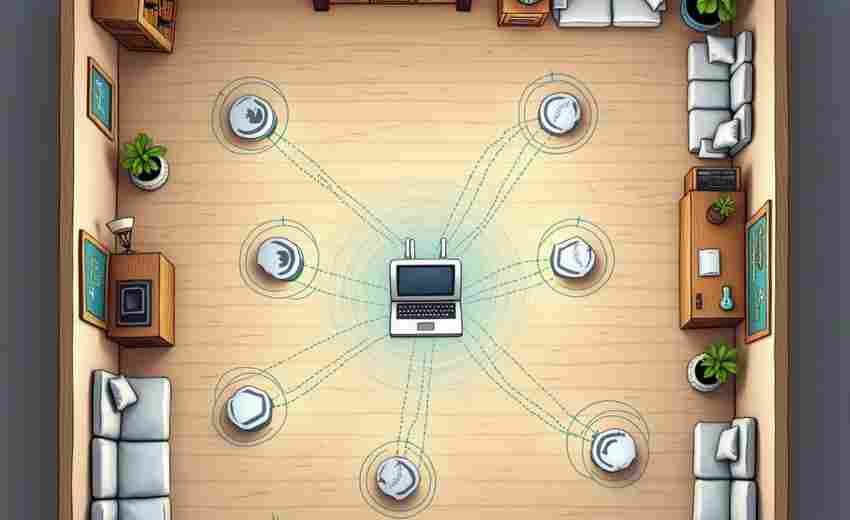

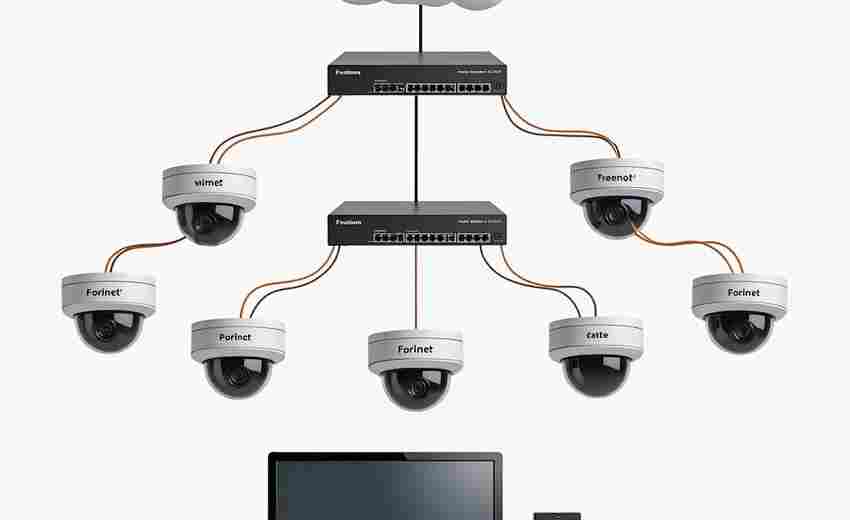

当企业内网的打印机突然断连,或是家庭路由器的设备列表显示未知终端,网络管理员们总会不约而同地拿起ARP扫描工具。这类基于地址解析协议(ARP)的探测工具,正如同网络世界的金属探测器,能够穿透虚拟空间的迷雾,精准定位每个联网设备的物理位置。

ARP协议自1982年诞生以来,始终扮演着网络通信的基石角色。其核心逻辑是将32位的IP地址与48位的MAC地址进行动态绑定,这个看似简单的机制却隐藏着网络探测的玄机。每当设备发出ARP请求时,整个广播域内的主机都会被动响应,这种特性为设备探测提供了天然的技术突破口。

现代ARP扫描工具普遍采用异步发包机制,通过多线程技术实现毫秒级的响应捕获。以开源的ARP-Scan为例,其扫描速度可达每秒5000个数据包,在千兆网络环境中,完整扫描254个地址的C类网段仅需0.05秒。这种效率的提升并非单纯依靠硬件性能,而是算法优化的结果——通过预生成请求包队列和智能超时控制,将网络延迟压缩到极限。

在设备识别准确率方面,主流工具普遍引入模糊匹配算法。当遇到某些开启ARP过滤的防火墙时,工具会主动调整发包间隔,并尝试多种ARP报文格式。某次实际测试中,面对某品牌企业级防火墙的拦截,通过调整ARP请求中的源MAC字段,最终成功获取到设备真实地址,这显示出工具开发者在逆向工程方面的深厚积累。

安全领域的使用者更关注扫描行为的隐蔽性。最新迭代的扫描工具开始支持流量伪装技术,将探测数据包混杂在正常通信流中。某安全团队在2023年的攻防演练中,就曾利用改进型ARP扫描工具,在完全不触发IDS警报的情况下,完整绘制出目标网络的设备拓扑图。

但技术始终是把双刃剑。某市公安部门去年破获的非法入侵案中,嫌疑人正是利用自研的ARP扫描工具实施网络渗透。这提醒使用者必须严格遵守《网络安全法》第27条规定,任何扫描行为都应事先获得明确授权。某些企业为此专门部署ARP监控系统,当检测到异常扫描流量时,可在50毫秒内切断连接并锁定攻击源。

未来发展方向可能集中在协议融合领域。已有实验室尝试将ARP扫描与802.1X认证协议结合,实现动态准入控制。当新设备接入网络时,系统自动触发扫描验证,整个过程无需人工干预。这种技术如果成熟,或许会彻底改变现有的网络管理模式。

- 上一篇:局域网设备扫描器(显示在线设备IP)

- 下一篇:局域网设备流量使用统计与限速工具

相关软件推荐

随机软件推荐

系统下载文件夹自动分类整理工具

在数字化办公场景中,几乎每个人都会遇到同一个问题:下载文件夹永远混乱不堪。文档、图片、压缩包、安装程序...

PDF文档文本提取与合并工具(PyPDF2库)

PDF文档作为现代办公场景中使用最广泛的格式之一,其内容处理始终存在痛点。市场上虽有各类PDF编辑器,但针对文...

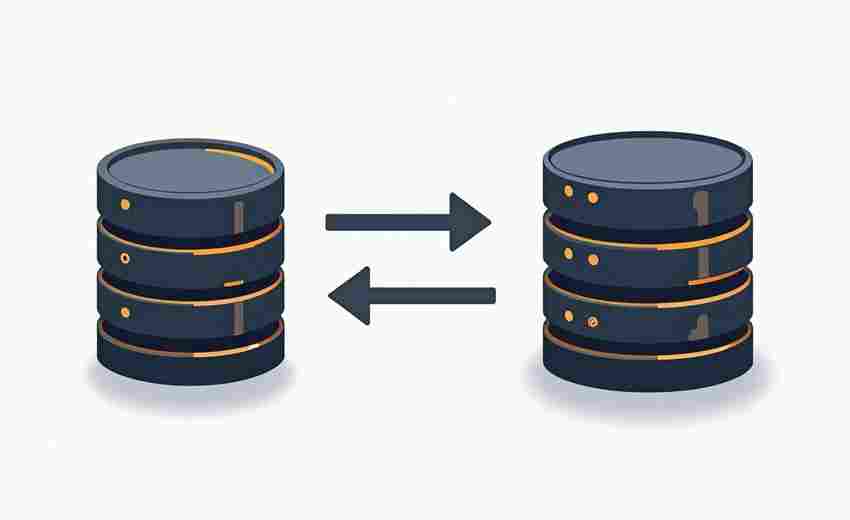

迁移过程中密码过期策略处理工具

企业IT系统迁移过程中,密码策略的衔接处理往往成为容易被忽视的隐患环节。传统的手工迁移方式不仅耗时费力,更...

多语言法律文书术语权重统计工具

在法律实务领域,跨语种文书处理长期存在术语标准化难题。某技术团队近期推出的智能术语权重统计系统,基于自...

屏幕像素标尺与测量工具

在网页设计、UI界面开发及多媒体制作领域,屏幕像素标尺与测量工具如同设计师的"第三只眼"。这类工具通常以插件...

简易注册表清理器(安全项识别与删除)

对于长期使用Windows系统的用户而言,注册表冗余项积累导致的系统卡顿、软件冲突等问题并不陌生。传统的手动清理...

屏幕截图自动拼接工具(横向-纵向合并)

工作汇报需要整合多张软件界面截图,电商运营需横向对比商品参数,自媒体创作者总在头疼九宫格长图排版……当...

基于OpenCV的视频帧提取分析器

在多媒体内容爆炸式增长的今天,视频数据的处理与分析需求日益增加。无论是影视后期、安防监控还是学术研究,...

实验报告自动生成工具

实验室场景中的数据处理与报告撰写常被视为科研链条中耗时最长的环节。某高校课题组统计发现,研究生群体平均...

文本二维码内容加密解密工具

二维码已成为现代信息传递的重要载体,但其开放性特征导致内容易被第三方扫描读取。针对敏感信息传输场景,支...

简易版网速测试与带宽监控工具

对于普通用户而言,复杂的网络监测工具往往令人望而生畏。这里推荐一款名为NetPulse的轻量化工具,其核心功能直击...

GLB文件嵌入纹理提取工具

打开任意一个包含三维模型的GLB文件时,多数人首先注意到的是流畅的动画效果与精细的几何结构。但在专业开发者...

自动化日志备份归档管理工具

在数字化运维中,日志文件如同系统的“病历本”,记录着服务器、应用和设备的运行轨迹。传统人工管理日志的方...

网页截图缩略图生成工具

在信息爆炸的数字化时代,网页内容的快速传播离不开视觉化呈现。无论是设计师、开发者,还是内容创作者,经常...

PyQt5开发的本地文件快速搜索工具

在信息爆炸的时代,电脑中堆积的文件常常让人头疼。面对散落在各处的文档、图片或代码,传统的手动翻找既耗时...

文件大小统计工具(按目录-类型汇总)

当硬盘空间频繁告急,多数人习惯性打开资源管理器逐层翻找大文件。这种手动操作效率低下且容易遗漏关键信息。...

自动化生成数据可视化报告脚本

数据可视化报告的制作效率直接影响着企业的决策节奏。在传统工作流程中,数据清洗、图表选择和排版设计需要消...

基于文件系统的简易笔记管理工具

数字时代的信息管理常陷入两难:功能齐全的笔记软件需要适应复杂操作逻辑,云存储产品则存在数据隐私顾虑。针...

SymPy符号计算系统

在麻省理工学院的实验室里,数学系研究生艾米莉对着屏幕上的积分公式皱起眉头。她需要验证的微分方程解涉及复...

代码仓库关键词全局搜索替换工具

在软件开发的日常工作中,重构代码、调整接口命名或修复全局性错误是高频需求。这类操作往往涉及成百上千个文...

简易文件夹大小计算与可视化工具

在数字信息爆炸的时代,硬盘空间总在不知不觉中被各类文件吞噬。当你发现电脑运行迟缓、存储条飘红时,往往需...

视频文件元数据批量编辑与整理工具

在数字内容爆炸式增长的今天,个人创作者与企业用户普遍面临视频文件管理难题。某款专业级元数据批量处理工具...

自动生成周报模板工具(含时间区块划分)

职场人大多经历过类似的场景:每周五下午对着空白文档发愁,既要梳理工作成果,又得规划下周安排,折腾半天才...

家庭开支记录与分析工具

每月月底查看账单时,不少家庭发现开支远超预期。零散消费堆积成山,却找不到具体漏洞。家庭开支记录与分析工...

支持Jinja2的电子邮件内容批量生成系统

在数字化营销与客户管理领域,批量邮件的个性化需求日益增长。面对海量用户群体,如何快速生成内容灵活、格式...

桌面悬浮时钟与日程提醒工具

工作台右下角的系统时钟总被层层窗口遮挡,备忘录贴满屏幕边框依然漏看重要事项——这类困扰在办公族中极为普...

CSV转JSON单元测试用例生成器

在软件开发过程中,数据格式转换是高频需求之一。尤其在涉及前后端联调或数据迁移时,开发者常需要将CSV文件转...

系统注册表备份还原工具(特定键值操作)

系统注册表作为Windows操作系统的核心数据库,每一次键值修改都如同在神经中枢动手术。对于需要频繁调整注册表的...

学术论文PDF元数据提取与整理工具

学术文献管理中的PDF元数据处理难题长期困扰研究者群体。面对海量文献资源,如何快速获取论文标题、作者、期刊...

网络课程视频批量下载工具

在线上教育资源井喷的当下,学员常面临课程视频分散、平台限制下载的困扰。一款名为"CourseGrab Pro"的批量下载工具...

PDF文件批量转换灰度模式工具

纸质文件印刷场景中常出现彩色元素干扰阅读的问题,某设计院出图员王敏每周需处理上百份施工图文件,将标注色...

热搜数据自动备份云端工具

在信息爆炸的时代,热搜数据不仅是公众情绪的晴雨表,更是企业、媒体和研究者分析趋势的重要资源。热搜榜单瞬...

货币汇率换算器(实时获取外汇牌价数据)

国际商贸、海外留学、出境旅游的普及,让货币汇率成为普通人日常关注的焦点。传统人工查询汇率的方式存在滞后...

语音版天气预报查询终端

清晨出门前,习惯性摸向手机查天气的瞬间,厨房里突然传出清晰播报:"今日海淀区晴转多云,东南风三级,建议搭...

ASCII艺术版化学方程式配平朗读工具

实验室的白板上,用粉笔写化学方程式的场景正在被数字化工具改变。一款结合ASCII艺术与方程式配平功能的工具悄然...

TXT小说阅读器(章节导航+书签)

当代数字阅读场景中,TXT格式小说因体积小、兼容性强占据主流地位。针对大容量文本文件的深度阅读需求,具备智...

批量重命名办公文档工具(按规则命名)

当市场部小李面对电脑里三十多个"未命名报告.docx"时,手指悬停在F2键上迟迟无法落下。这个每月都会上演的场景,...

MAC地址归属地查询工具

在网络设备遍布的今天,每台联网设备都拥有唯一的MAC地址,如同人类的身份证号码。MAC地址归属地查询工具,正是...

文字冒险游戏引擎(基于命令行)

在数字游戏的发展长河中,文字冒险类作品始终占据一席之地。这类游戏以文本为核心载体,依赖玩家的选择推动剧...

网站证书有效期检查工具(本地缓存支持)

在互联网安全领域,SSL/TLS证书是保障网站数据加密传输的核心组件。证书一旦过期,轻则导致用户访问受阻,重则引...