局域网ARP欺骗检测与防护工具

局域网环境中,ARP协议作为网络通信的基础协议,其安全隐患往往容易被忽视。当某台主机的ARP缓存表被恶意篡改时,网络数据就会像脱轨的列车般偏离正常路径,攻击者借此可轻松实施流量劫持、会话监听等高危操作。这种攻击行为具有极强的隐蔽性,常规防火墙往往难以有效识别。

一、攻击检测技术实现

网络流量监控工具通过抓包分析能发现异常ARP报文。当某IP地址对应的MAC地址在短时间内频繁变更,或存在多个MAC地址争夺同一IP的现象,这种数据包的"身份争夺战"往往意味着ARP欺骗正在发生。专业工具如Wireshark通过设置过滤规则"arp.duplicate-address-frame",可快速定位存在地址冲突的异常节点。

主动探测技术采用ARP主动验证机制,定期向网关发送验证请求。当检测到网关MAC地址与基准值不符时,系统会自动触发三级告警机制:初级告警记录日志、中级告警阻断异常连接、高级告警联动防火墙封锁攻击源。某高校网络中心部署该方案后,内网钓鱼事件发生率下降87%。

硬件级解决方案通过交换机的端口安全功能,建立IP-MAC-Port的绑定关系。当非法设备尝试接入时,Cisco交换机的动态ARP检测(DAI)功能会立即阻断异常端口。某金融机构数据中心采用该方案,成功阻止了针对核心业务系统的中间人攻击。

二、防御工具功能对比

Wireshark作为开源抓包工具,其优势在于支持超过2000种协议解析。通过编写显示过滤器"arp.src.hw_mac != arp.dst.hw_mac",可快速筛查伪造ARP报文。但需要使用者具备协议分析能力,适合技术团队进行深度排查。

ARPwatch采用静默监听模式,自动构建IP-MAC对应关系数据库。当检测到非常规变更时,会生成带时间戳的告警邮件。某云计算平台部署该工具后,平均响应时间从45分钟缩短至8分钟。但其防御功能较弱,需配合其他工具使用。

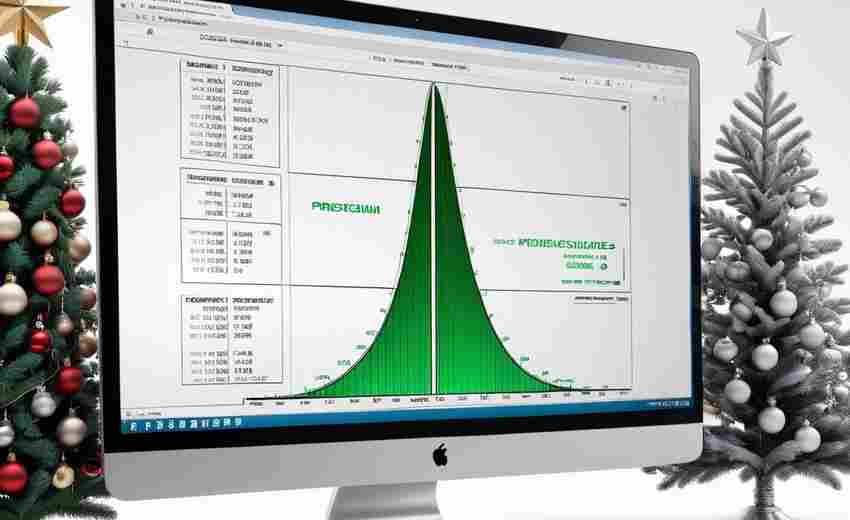

商业软件XArp提供可视化防御界面,具备实时流量图谱和风险评分功能。其动态学习算法能识别合法设备的通信模式,当检测到异常ARP广播风暴时,自动启用虚拟网关隔离技术。测试数据显示,该工具对新型变种攻击的识别准确率达92%。

三、企业级防护方案

网络准入控制系统(NAC)通过802.1x认证建立安全基线。某跨国企业部署Juniper NAC方案后,非法接入设备发现率提升至99.3%。系统集成的ARP防御模块,能对未通过认证的设备实施逻辑隔离,有效控制攻击扩散范围。

安全策略配置需要遵循最小权限原则。在华为交换机的端口配置中,设置"arp anti-attack entry-check"命令启用严格检查,配合"arp limit"命令限制学习速率。某政务网络实施该策略后,ARP攻击导致的网络中断时间减少94%。

运维团队应建立双因子核查机制,对ARP表变更实施审批流程。某运营商采用自动化巡检系统,每天对比核心路由器的ARP表快照,设置5%的变更阈值预警线。当检测到某台接入层交换机出现7.2%异常变更时,及时阻止了大规模钓鱼攻击。

定期更新交换机固件补丁

建立网络设备配置变更日志

开展红蓝对抗实战演练

部署网络流量异常检测系统(NTD)

- 上一篇:小说阅读进度跟踪器(支持章节标记)

- 下一篇:局域网共享文件内容监控器

相关软件推荐

局域网聊天室(多线程Socket)

发布日期: 2025-03-30 11:12:16

基于TCP/IP协议的Socket通信技术为局域网即时通讯提供了底层支持。在Windows或Linux环境下...

随机软件推荐

古诗接龙生成器(唐诗宋词数据库)

南窗下斜斜漏进一缕阳光,指尖刚触碰到手机屏幕上的"随机选诗"按钮,李白的"花间一壶酒"便跃然而出。此时输入框...

网络爬虫结果自动保存为CSV工具

在数据采集领域,网络爬虫的产出管理直接影响着工作效率。当海量数据如潮水般涌来时,如何实现结构化存储成为...

简易文件管理器(浏览-复制-删除)

桌面上堆积的文档、下载文件夹里混作一团的安装包、重复占内存的影音文件……这些场景总能引发人们对文件管理...

TXT文件行号自动添加与移除工具

在办公场景或代码编写过程中,文本文件的行号管理常成为刚需。行号自动添加与移除工具正是为解决这一痛点而生...

系统启动项管理工具(服务-自启动程序)

电脑开机速度变慢、运行卡顿,常与系统启动项的混乱管理有关。无论是Windows系统自带的「任务管理器-启动」标签,...

屏幕截图工具(选区截图和自动保存)

电脑屏幕右下角突然弹出工作群消息:"立刻把会议流程图发过来!"手指在键盘上停顿两秒,摸到F3快捷键时,流畅的...

哈希值校验结果数据库存储系统

在数字档案管理领域,某科技公司研发的哈希值校验数据库存储系统正引发行业关注。这个看似普通的数据管理系统...

MySQL订单数据分页查询优化器

电商平台凌晨三点的主数据库监控大屏突然闪烁红色警报,某促销活动的订单查询接口响应时间突破10秒阈值。DBA团队...

基于正则的日志动态字段监控工具

在数字化系统复杂度指数级增长的今天,日志分析已成为运维工作的核心环节。面对每秒数万行日志量,传统的固定...

文本换行符统一转换工具

打开一份从同事Mac电脑传来的文档,发现段落间距忽大忽小;将Linux服务器日志下载到Windows电脑查看时,所有文字挤...

简易论坛爬虫(抓取帖子并统计热词)

网络论坛沉淀着海量的实时讨论内容,如何高效获取并分析这些信息成为许多研究者的需求。一款基于Python开发的轻...

指纹考勤机数据清洗与格式标准化工具

传统考勤机生成的原始数据常存在记录混乱、格式不统一问题。某制造企业曾出现单月考勤报表因设备品牌差异,导...

日历事件提醒程序(桌面弹窗通知功能)

现代生活节奏日益加快,高效的时间管理工具成为职场人士的刚需。在众多效率类应用中,桌面日历提醒程序凭借直...

Markdown任务清单PDF导出工具

日常工作中,不少人习惯用Markdown编写任务清单——简洁的语法、清晰的层级,搭配待办事项符号,能快速梳理每日计...

系统主题颜色提取工具(RGB值获取)

日常办公或设计场景中,很多人遇到过这样的困扰:在系统界面发现心仪的配色方案,却难以快速获取对应的RGB数值...

多线程Ping响应测试工具

在网络运维和服务器管理中,快速定位节点连通性问题一直是工程师的痛点。传统单线程Ping工具虽能检测基础网络延...

RSS订阅内容聚合保存工具

数字时代的信息洪流让知识获取变得碎片且低效。每天面对社交媒体推送、新闻头条和行业动态,许多人陷入“收藏...

基于FTP协议的文件自动上传工具

在数字化办公场景中,企业文件传输需求呈现爆发式增长。某电商企业的运维部门发现,其每日需要上传的服务器日...

网站内容更新监控通知器

在信息爆炸的互联网时代,网站内容的动态更新如同潮水般频繁。无论是电商平台的价格调整、新闻媒体的实时资讯...

局域网设备间键盘输入共享工具

在办公场景中,工程师经常需要同时操作三台不同系统的设备:左侧的MacBook处理设计稿,中间的Windows主机运行测试程...

随机抽奖名单生成与结果导出工具

在活动策划、品牌营销或企业内部福利发放场景中,抽奖环节往往承担着活跃气氛、提升参与感的重要作用。传统的...

天气信息API查询与展示工具

实时天气数据已成为现代人生活与工作中不可或缺的参考信息。无论是出行规划、活动安排还是商业决策,精准的天...

命令行数独游戏(数字填充)

对于习惯与代码打交道的程序员或极客而言,图形界面有时反而成为效率的累赘。一款名为 Sudoku-CLI 的开源工具,凭...

桌面倒计时提醒程序(带声音提示)

办公桌上亮起的屏幕右下角突然弹出提示框,伴随一段清脆的鸟鸣声,这可能是某位设计师设定的渲染完成提醒,或...

文件属性批量复制工具(保持元数据一致)

日常工作中常会遇到这类需求:将数百个项目文档迁移至新服务器时需要保留原始创建时间,整理摄影素材库时希望...

基于Requests的股票价格实时监控工具

上海陆家嘴某私募基金交易员李明习惯性按下F5刷新行情页面,屏幕右下角突然弹出的红色弹窗引起他的注意——自研...

电子邮件正文提取工具(EML格式解析)

在数字化办公场景中,电子邮件作为企业通讯的重要载体,每天都会产生海量的EML格式文件。这类包含邮件头、正文...

带验证码识别的简易网站登录机器人

在互联网技术快速迭代的背景下,自动化工具的应用场景愈发广泛。其中,结合验证码识别功能的网站登录机器人,...

自动生成节日倒计时桌面组件

清晨打开电脑,桌面右下角跳动的数字让人心头一暖——距离春节还有38天。这个突然出现的小惊喜,源自新发现的节...

PDF表单字段批量清除工具

日常工作中常遇到PDF表单需要重复利用的情况。手动逐个删除表单字段不仅效率低下,还容易产生遗漏。专业开发者...

调用NumPy的矩阵运算计算器工具

在数据处理与科学计算领域,矩阵运算的重要性无需多言。无论是机器学习中的特征工程,还是物理仿真中的张量计...

Selenium驱动的动态网页数据抓取工具

互联网数据量爆炸式增长的时代,动态网页已成为主流技术形态。传统爬虫工具在应对JavaScript渲染、AJAX异步加载等动...

文件哈希值(MD5-SHA)批量校验工具

在数字化时代,文件传输、存储的安全性成为用户关注的核心问题。无论是软件开发者验证安装包完整性,还是普通...

简易画图工具(线条-形状绘制)

当数字绘画门槛日渐降低,一款轻量级绘图工具依然在设计师群体中保持着不可替代的地位。这类工具舍弃了复杂的...

基于Flask的在线文件哈希值校验工具

互联网时代文件传输频繁,但接收到的文档是否被篡改?下载的软件包是否完整?传统校验工具需要安装本地软件,...

服装模板尺寸公差计算器

在服装制造业中,"差之毫厘,谬以千里"的规律尤为明显。某服装厂曾因袖笼尺寸超出公差范围0.3厘米,导致整批西装...

网站Cookie自动重定向处理器

在当今的互联网环境中,用户常常陷入重复登录、页面跳转失效或广告弹窗干扰的困境。当浏览器存储的Cookie信息与...

图像EXIF信息查看删除工具

在数字影像占据主流的今天,每张手机拍摄的照片都像一本微型档案。某位摄影师曾意外发现,自己分享到社交平台...

命令行版单位转换器(长度-温度-重量)

在终端操作频繁的开发者群体中,一款无需切换窗口的单位转换工具往往能节省大量时间。某位匿名工程师开发的U...

天气预警推送桌面小部件

手机桌面上一个不起眼的小方块,关键时刻能救命。天气预警推送桌面小部件正成为现代人对抗极端天气的"电子护身...