基于Nmap的简易漏洞扫描前端界面

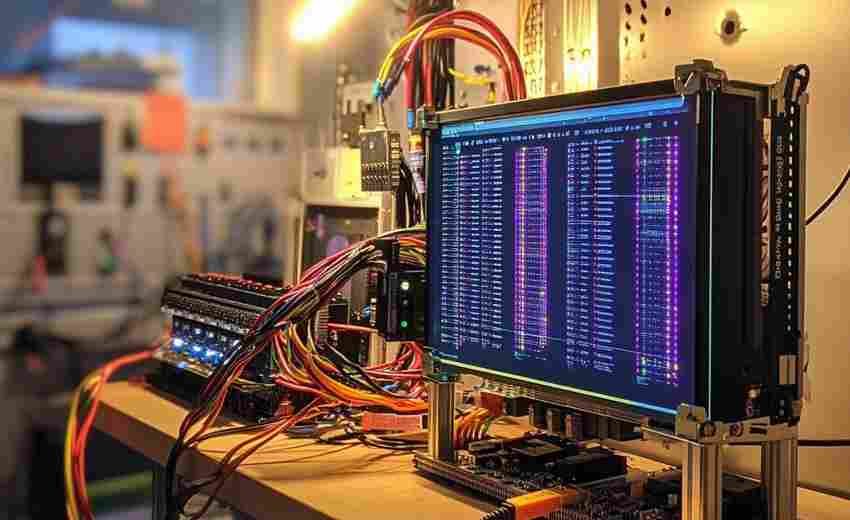

网络安全领域,漏洞扫描是基础设施防护的第一道防线。一款基于Nmap开发的轻量化漏洞扫描器近期在开源社区引发关注,其可视化界面与核心引擎的深度整合,显著降低了安全运维的技术门槛。

底层扫描机制剖析

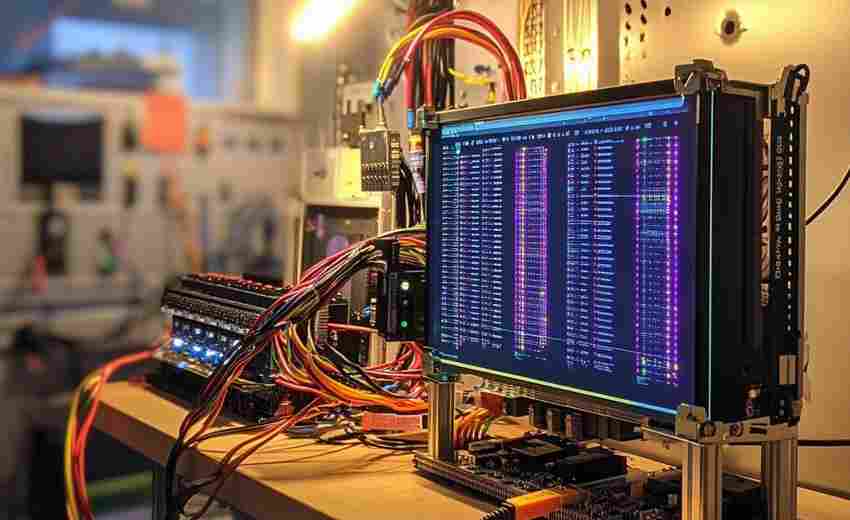

该工具沿用了Nmap成熟的网络探测技术,通过SYN半开放扫描实现隐蔽式端口检测。在识别到开放端口后,系统自动调用版本探测模块(-sV)与服务指纹库比对,同时集成Nmap脚本引擎(NSE)执行预置的漏洞验证指令。相较于传统命令行模式,前端系统通过智能参数预配置,将复杂扫描指令转化为勾选框选项,例如将操作系统检测(-O)和脚本扫描(--script=vuln)封装为独立功能模块。

功能亮点拆解

交互界面包含三大核心模块:

1. 目标配置区支持CIDR格式批量导入(如192.168.1.0/24),具备历史任务记忆功能

2. 策略选择区内置Web服务、数据库、IoT设备等12种扫描模板

3. 结果展示区采用分级告警机制,对CVE漏洞标注CVSS评分与修复建议

实测过程中,针对某企业办公网的扫描任务在23分钟内完成412个端口的深度检测。系统成功识别出Apache Struts2历史漏洞(S2-045),并自动关联Mitre数据库生成风险处置指南。对于中危漏洞,工具提供临时缓解方案(如配置访问策略)与长期修复指引的并行展示。

典型应用场景

1. 中小企业运维:无专职安全团队的企业可周期性执行基线扫描

2. 教育实训:网络安全课程配套实验平台,可视化呈现扫描过程

3. 红蓝对抗演练:攻击方快速绘制网络拓扑,防守方验证防护策略有效性

某高校实验室的测试数据显示,使用该工具的学生在3学时内掌握基础扫描技能的概率提升67%,误操作导致服务中断的情况下降92%。运维团队反馈称,可视化进度条与预估耗时提示使其能更合理安排巡检时段。

开发启示录

1. 核心引擎选择决定工具上限,Nmap历经20年迭代的检测算法仍是行业标杆

2. 交互设计需平衡专业性与易用性,保留专家模式供技术人员调参

3. 开源生态构建至关重要,目前已有开发者贡献了工控系统专用检测插件

工具在Github平台采用MIT许可证开源,近期更新增加了Docker容器扫描模块。社区讨论区活跃着327位贡献者,累计提交了46个漏洞特征库扩展包。值得关注的是,其Python编写的任务调度器能自动规避IDS防护阈值,通过随机化扫描间隔实现隐身渗透。

相关软件推荐

局域网聊天室(多线程Socket)

发布日期: 2025-03-30 11:12:16

基于TCP/IP协议的Socket通信技术为局域网即时通讯提供了底层支持。在Windows或Linux环境下...

随机软件推荐

系统定时任务管理器(GUI界面)

在Windows操作系统的工具库中,隐藏着一个被多数用户忽视的效率神器。位于控制面板深处的"任务计划程序",用直观...

链接状态批量修改模拟测试器

在数字基建加速迭代的背景下,网络设备的状态管理与模拟测试逐渐成为运维团队的技术痛点。传统手工操作不仅耗...

字体文件云端同步工具(跨设备字体库管理)

在数字内容创作领域,字体文件的管理长期困扰着设计师、编辑及自媒体从业者。某广告公司设计总监张林曾遭遇过...

基于Python的网站死链检测与报告生成工具

在互联网信息高速迭代的背景下,网站链接的有效性维护成为运维工作的重要课题。基于Python开发的死链检测工具,...

视频转GIF生成器(指定片段与帧率调整)

想把视频里的精彩瞬间变成一张动态表情包?或是把教程中的关键操作步骤浓缩成循环演示的GIF?视频转GIF工具已经...

系统托盘图标动态资源指示器

当电脑屏幕右下角的图标群开始闪烁时,多数人只会机械性地点击关闭弹窗。但在这个不足20像素的微型战场里,动态...

简易版俄罗斯方块教学模板

俄罗斯方块自诞生以来凭借简单规则与强策略性风靡全球,但新手玩家往往难以快速掌握旋转时机、预判落点等核心...

定时任务执行监控与管理界面工具

在互联网公司的机房深处,无数定时任务如同精密钟表里的齿轮持续运转。某电商平台凌晨自动更新的库存数据,银...

PySpark大数据词频统计示例工具

在大数据场景中,文本分析是高频需求,词频统计作为基础操作直接影响后续的挖掘效率。基于内存计算框架Spark开发...

日志错误自动修复建议工具

深夜两点,某电商平台支付系统突然崩溃。运维团队面对监控面板上瀑布般倾泻的异常日志,手指在键盘上悬停良久...

微信聊天记录自动备份解析工具

微信聊天记录自动备份解析工具:数据管理的隐形助手 随着微信成为日常沟通的核心工具,聊天记录中积累的工作文...

个人笔记分类与标签管理工具

在咖啡渍与便利贴交织的办公桌上,某科技公司产品经理李薇翻找三天前的会议记录时,突然意识到自己需要改变。...

文件备份任务进度监控器

当企业服务器遭遇突发断电,自由职业者的设计稿因硬盘故障消失,家庭用户误删三年旅行照片…这些真实场景催生...

股票价格监控通知工具(设定阈值邮件提醒)

窗外的梧桐叶在风中沙沙作响,办公桌上的电脑屏幕亮着五颜六色的K线图。张先生滑动鼠标,把某只持仓股的预警线...

单词本(生词本+发音功能)

纸质笔记本边缘卷着毛边,荧光笔的墨迹洇透纸张——传统单词记忆方式逐渐被科技重新定义。智能单词本正以数据...

支持模板的文档批量生成器

在信息处理效率至上的数字化环境中,企业常面临大量重复性文档的编写需求。传统的手动编辑不仅耗时耗力,还容...

新闻网站Cookie自动管理工具

互联网用户每天浏览新闻时,总会遇到弹窗反复提醒的Cookie授权请求。这种高频干扰不仅影响阅读体验,更可能因误...

自动填充网页表单的简化脚本

表单填写是互联网时代的高频操作。注册账号、填写问卷、提交订单,用户平均每天需要在不同网页重复输入姓名、...

Cookie与Token自动转换中间件

在混合架构的现代应用系统中,认证协议的割裂已成为技术升级的痛点。某个金融平台曾因移动端采用JWT而Web端依赖...

自动生成数据报表工具(Excel图表联动)

在数据量呈指数级增长的商业环境中,某款创新型报表生成工具正在重塑企业的决策模式。这款以Excel为载体的智能解...

调色板文件格式转换工具(ASE-ACO)

在数字设计领域,色彩管理是确保作品一致性的核心环节。无论是平面设计、UI界面还是三维建模,设计师常需要在不...

天气查询命令行工具(接入API数据)

窗外的雨点敲击键盘时,某个运维工程师正盯着黑色终端窗口。他输入"weather -c shanghai -u",0.8秒后,彩色编码的降雨...

多平台账号注册自动化测试工具

在数字化场景日益复杂的今天,企业及开发者常面临多平台账号批量注册与管理的效率难题。传统人工操作不仅耗时...

局域网ARP欺骗检测与防护工具

局域网环境中,ARP协议作为网络通信的基础协议,其安全隐患往往容易被忽视。当某台主机的ARP缓存表被恶意篡改时...

教育成绩分布直方图生成器

当教师在办公室整理期末考试成绩时,面对上千条,手动绘制成绩分布图的场景早已成为历史。一款名为EduChart Pro的...

多窗口网页数据同步采集工具

在数据驱动的互联网时代,网页数据采集效率直接影响着企业的决策质量。传统单线程爬虫工具在面对海量数据采集...

帖子评论情感倾向分析插件

互联网每天产生海量评论数据,这些文字背后隐藏着用户真实的情绪密码。某款新近推出的情感分析插件正在帮助运...

微信聊天记录自动加密存储工具

在数字社交成为日常的今天,微信承载着个人隐私与商业机密的双重属性。某科技公司近期推出的聊天记录加密存储...

批量ZIP文件加密与解密工具

在数字化文件管理过程中,数据安全始终是核心痛点。面对需要同时处理数十个甚至上百个压缩文件的企业用户或技...

图片调色板提取器(主色识别)

在数字设计领域,色彩搭配往往决定着作品的视觉冲击力。当设计师面对海量图片素材时,快速捕捉核心配色方案成...

数独游戏生成与解题

数独作为经典的数字逻辑游戏,在全球范围内拥有大量爱好者。针对不同用户需求,市面上涌现出多款兼具生成与解...

屏幕取色器与配色方案导出应用

在数字设计领域,颜色的精确提取与科学搭配直接影响作品的专业度。对于设计师、前端开发者或内容创作者而言,...

播客听众留言情感分析及内容优化工具

凌晨三点的主播工作室里,咖啡杯旁堆着打印成山的听众留言。创作者小张揉着太阳穴,对着密密麻麻的文字发愁:...

批量视频格式转换器(MP4-AVI)

随着数字设备拍摄功能的普及,视频文件格式混乱带来的存储与播放问题日益突出。无论是影视工作室的4K素材管理,...

简易屏幕取色器工具(RGB-HEX)

电脑屏幕突然跳出的弹窗广告里,某个渐变色恰好击中了视觉神经。设计师小张摸出手机对着屏幕拍照,准备后期用...

PyQt5开发的本地天气预报查询工具

七月的暴雨总是不打招呼就倾盆而下,看着窗外被雨水打湿的外卖骑手,我决定开发一款能快速获取精准天气的桌面...

生成目录结构树形图的文件夹分析工具

在数字化办公场景中,文件管理系统直接影响着工作效率。当项目文件夹层级超过五层或包含百个以上子目录时,传...

数据签名与完整性校验工具

在数字化信息高速流通的今天,数据篡改与伪造的威胁如影随形。无论是软件开发者分发安装包,还是企业传输机密...

安全漏洞扫描结果推送工具

在网络安全威胁日益复杂的今天,企业对于漏洞管理的要求已从被动修复转向主动防御。一款高效的安全漏洞扫描结...

屏幕颜色拾取器(获取鼠标所在位置的RGB颜色值)

当你在设计海报时遇到配色难题,或是在浏览网页时被某个渐变效果吸引,是否曾想过精准捕捉眼前那一抹色彩的基...