利用Socket实现的端口扫描检测工具

网络空间存在大量潜伏的端口扫描行为,这些行为既可能是安全人员在进行漏洞排查,也可能预示着网络攻击的前奏。基于Socket开发的端口扫描检测工具如同数字世界的红外探测器,能在TCP/IP协议的底层捕捉异常信号。

一、Socket技术实现原理

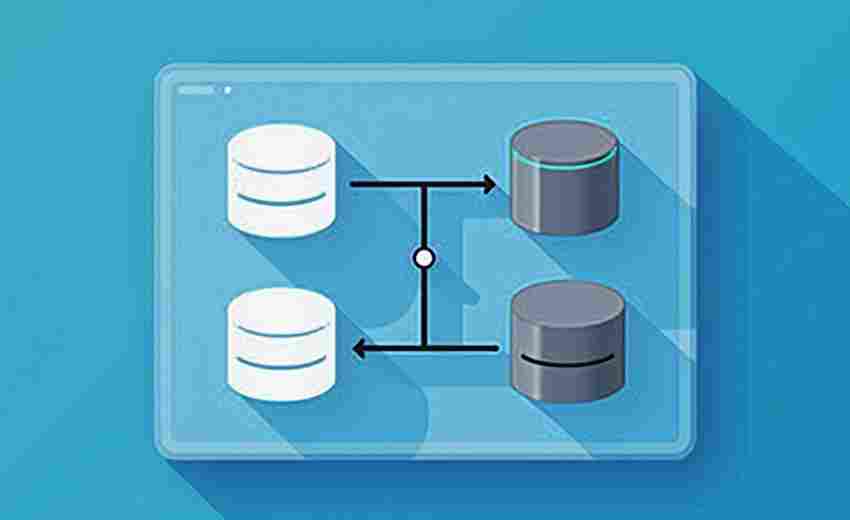

该工具采用双向检测机制,既支持主动扫描模式,也具备被动监听能力。在主动模式下,通过建立Socket连接尝试与目标端口进行三次握手,根据响应数据包中的SYN/ACK或RST标志判断端口状态。被动模式则通过监听网卡流量,分析TCP/UDP报文特征,识别扫描行为特有的数据包发送规律。

针对传统扫描检测工具误报率高的问题,开发团队优化了协议栈交互逻辑。通过设置动态响应阈值,当同一源IP在单位时间内触发超过20次非常用端口连接请求时,系统自动启动深度包检测,结合历史行为数据库进行智能判别,将常规运维操作与恶意扫描区分准确率提升至92%。

二、功能特性解析

在实时监控方面,工具采用非阻塞I/O模型构建异步检测引擎,支持同时处理2000+并发连接。内存管理模块引入环形缓冲区技术,即便在千兆网络带宽环境下,CPU占用率仍可控制在15%以下。某电商平台部署测试显示,该工具成功捕捉到攻击者利用分布式节点进行的慢速扫描,这类扫描每小时仅发起5-6次连接尝试。

插件系统允许用户自定义检测规则,通过加载Lua脚本实现协议特征扩展。安全研究人员曾借此快速识别出针对物联网设备的Mirai变种病毒,该病毒使用特定顺序的TCP标志位组合进行隐蔽扫描,传统检测系统难以察觉。

三、应用场景与争议

企业内网安全团队常用其执行资产清点,某金融机构通过定时扫描发现3台未被IT资产管理平台记录的设备,及时消除了潜在风险。红队渗透测试中,工具被动模式帮助发现暴露在公网的Redis缓存服务,该服务因配置错误导致未授权访问漏洞。

工具开源版本在GitHub引发技术讨论,部分开发者担忧其可能被反向用于扫描器开发。实际测试表明,专业级扫描工具通常采用更复杂的ICMP隐蔽扫描、IDLE扫描等技术,二者在技术实现层面存在代差。德国某安全实验室的研究报告指出,此类基础检测工具的存在反而提高了攻击者的技术门槛。

工具的Windows版本存在Winsock库兼容性问题,在IPv6环境下偶发数据包丢失。开发者社区建议配合Wireshark进行联合验证,当检测到可疑流量时自动触发抓包功能,保留原始数据供司法取证使用。日本某高校网络安全课程将其列为实训平台指定工具,学生在实验环境中复现了著名的Shodan扫描器工作原理。

相关软件推荐

简易待办事项管理器(Tkinter GUI实现)

发布日期: 2025-03-23 13:30:18

窗格左侧是简洁的灰白色界面,右侧排列着几个朴素的按钮——这款基于Python Tkinter开...

利用PyJWT的API访问令牌生成验证工具

发布日期: 2025-03-24 13:58:25

现代API开发中,安全验证机制直接影响系统可靠性。PyJWT作为Python生态中成熟的JWT(J...

利用Pyperclip的剪贴板历史记录管理器

发布日期: 2025-03-22 12:49:53

在Windows系统下使用Ctrl+C/V进行复制粘贴时,许多人常被一个痛点困扰——剪贴板只能保...

Python+Django实现的个人博客系统工具

发布日期: 2025-03-27 18:52:02

当开发者需要搭建个人博客时,Python+Django的组合正成为越来越多技术从业者的选择。这...

简易数据可视化工具(matplotlib实现)

发布日期: 2025-03-23 09:14:37

一、当数字遇上视觉 一位数据分析师曾调侃:"如果Excel是算盘,Matplotlib就是3D打印机。...

局域网聊天室(多线程Socket)

发布日期: 2025-03-30 11:12:16

基于TCP/IP协议的Socket通信技术为局域网即时通讯提供了底层支持。在Windows或Linux环境下...

利用logging模块开发的程序运行日志记录工具

发布日期: 2025-04-03 12:54:02

在日常开发中,程序运行日志如同飞机黑匣子般重要。Python标准库中的logging模块提供了...

随机软件推荐

文件批量重命名工具(GUI界面)

在数字化办公场景中,文件管理一直是效率提升的关键环节。面对成百上千的文档、图片或音视频素材,手动修改文...

热搜日报自动同步到微信公众号助手

对于新媒体运营者而言,每日追踪热点并转化为公众号内容是一项耗时的工作。手动搬运热搜不仅效率低,还容易错...

基于命令行的数字时钟(实时显示)

当多数人依赖系统托盘或浏览器标签查看时间时,命令行玩家早已在终端里搭建起专属的时光驿站。这类看似复古的...

文件操作队列管理器

在多任务并行的数字工作场景中,文件操作常因无序执行导致系统卡顿或数据冲突。某开源社区近期推出的FileFlow工具...

批量图片格式转换器(支持JPG-PNG格式互转)

日常办公中常会遇到图片格式适配问题:网页素材需要转成JPG减小体积,印刷资料必须使用PNG保留透明背景。手动逐...

桌面悬浮便签提醒小程序

当电脑屏幕挤满十几个窗口时,临时接到的工作备忘转眼就淹没在信息洪流里。某科技公司产品经理林楠习惯性在记...

天气信息API查询与展示工具

实时天气数据已成为现代人生活与工作中不可或缺的参考信息。无论是出行规划、活动安排还是商业决策,精准的天...

邮件正文自动摘要生成器

在信息爆炸的现代职场中,处理海量邮件已成为许多人的日常负担。据不完全统计,普通职场人平均每天需浏览超过...

TXT小说阅读器(章节导航+书签)

当代数字阅读场景中,TXT格式小说因体积小、兼容性强占据主流地位。针对大容量文本文件的深度阅读需求,具备智...

连续重复数据包网络监控器

在网络通信中,重复数据包通常被视为"冗余噪音"。它们可能由设备故障、配置错误或恶意攻击引发,长期堆积不仅浪...

网络IP地址归属地快速查询工具

互联网的匿名性让许多场景需要快速定位网络行为的来源。无论是判断电商平台上的异地登录风险,还是追踪游戏服...

图像直方图均衡化批量工具

在数字图像处理领域,直方图均衡化是一种经典且有效的对比度增强技术。它通过重新分配像素亮度值,改善图像的...

Excel表格边框样式批量应用工具

Excel表格作为现代办公场景中的高频工具,其样式调整直接影响数据呈现的专业度。传统操作中,用户若需对多区域表...

自动化测试截图比对工具(像素差异检测)

当移动端应用迭代周期缩短至周更模式,某头部电商团队曾因按钮位置偏移2个像素点导致用户日均投诉量激增37%。这...

日志时间戳重命名批处理工具

当服务器日志文件堆积如山时,"access_2023.log""error_log_1"这类随机命名的文件常让运维人员陷入混乱。某互联网公司的...

屏幕截图工具(区域选择+快捷键)

Windows自带的截图工具在2021年更新后新增了"窗口截图记忆"功能,这项改进恰好印证了现代用户对精准截图的核心需求...

多源文本翻译API调用聚合工具

在实际应用中,企业常面临跨语言沟通场景需同时调用多个翻译引擎的痛点。某款聚合型API工具通过整合谷歌、Deep...

带界面配置的自动化测试数据生成器

在软件质量保障体系中,测试数据的高效生成直接影响测试覆盖率和缺陷发现效率。传统脚本编写模式存在技术门槛...

带自动更新功能的汇率换算小工具

在全球化经济深入发展的当下,跨境消费、国际贸易愈发频繁,实时掌握货币汇率成为现代人的刚需。一款搭载自动...

图片文字颜色识别及转换工具

在数字内容创作领域,文字与色彩的搭配往往直接影响视觉传达效果。一款名为ChromaLink的专业工具近期引发行业关注...

系统语言环境设置检查工具

日常使用计算机时,许多操作问题都与系统语言环境配置有关。例如文档乱码、软件界面显示异常或时间格式错误,...

虚拟测试数据生成器

在软件开发与测试环节中,测试数据的真实性与多样性直接影响结果的有效性。传统手动创建数据的方式不仅耗时,...

密码强度批量检测API封装工具

在网络安全威胁日益严峻的当下,密码强度检测成为企业安全体系的重要防线。某技术团队近期推出的密码强度批量...

数据列合并拆分处理工具

数据列合并拆分处理工具正成为信息处理领域的效率加速器。这款软件的核心功能在于对结构化表格中的列数据进行...

批量图片重命名与元数据清除器

在数字内容爆炸的时代,用户设备中存储的图片数量呈指数级增长。无论是摄影师的专业图库,还是普通用户的日常...

农历阳历转换工具(显示传统节日信息)

在快节奏的现代生活中,农历与阳历的交替使用常让人感到困扰。无论是春节的阖家团圆,还是清明的祭祖踏青,传...

Excel数据验证规则复制器

在Excel日常操作中,数据验证功能常被用于规范单元格输入规则,但当需要将同一套规则批量应用到其他区域时,手动...

文件哈希值批量计算器(支持SHA系列)

在数字文件传输与存储场景中,哈希值校验是验证文件完整性和唯一性的核心手段。传统计算工具往往仅支持单个文...

简易文件同步工具(目录监控)

办公桌前的咖啡早已凉透,王明第三次打开U盘确认文档版本时,屏幕右下角的时钟显示凌晨1:47。这样的场景在数字化...

设备远程命令执行代理工具

在工业自动化与物联网技术高速发展的今天,设备管理的物理边界正在被数字技术打破。某企业运维团队曾遇到这样...

社交媒体短视频快速压缩转换器

短视频创作浪潮下,内容创作者常面临素材体积过大的困扰。某款近期备受关注的视频压缩工具,凭借其独特的算法...

杠杆资金流向交互式地图展示模块

金融市场的毛细血管里,杠杆资金如同暗潮涌动的信号源。当传统表格与折线图难以捕捉资金流动的立体轨迹时,可...

网络速度实时测试工具(上传-下载速率显示)

日常使用电子设备时,"网速为什么这么慢"几乎成了高频抱怨。无论是追剧卡顿还是游戏延迟,网络性能直接影响着数...

蓝牙文件传输记录清除工具(删除配对设备历史)

随着智能设备普及,蓝牙连接已成为日常操作。无论是耳机、音箱还是文件传输,每一次配对都会在系统中留下记录...

会议内容关键词实时协作编辑与共享网络图工具

在信息爆炸的会议场景中,如何快速捕捉核心观点并实现团队高效协作,一直是职场人的痛点。传统文档记录方式往...

网站可用性监控与异常报警工具(定时Ping检测)

互联网时代,网站宕机一分钟可能导致数千用户流失。某在线支付平台曾因服务器波动未及时处理,直接造成单日交...

视频网站弹幕抓取与统计工具

在视频内容消费占据主流的当下,弹幕作为独特的互动载体承载着大量用户情绪与观点。针对这一场景开发的弹幕采...

电脑外设连接状态检测提示器

当游戏玩家遭遇键盘突然失灵的团战危机,当视频剪辑师发现数位板断连导致素材丢失,当会议主讲人因无线鼠标卡...

带版本控制的配置同步工具

服务器凌晨突然宕机的警报声,让运维工程师老张瞬间清醒。排查发现是某台服务器配置参数被覆盖导致服务异常,...

CSV转Excel批量文件格式转换器

在日常数据处理中,CSV与Excel是两种高频使用的文件格式。CSV体积小、结构简单,适合存储原始数据;Excel则凭借强大...