密码强度检测器(规则库+熵值计算)

在数字身份频繁遭遇安全威胁的当下,密码强度检测器逐渐成为用户与企业的刚需工具。这类工具通过"规则库+熵值计算"的双重逻辑,既保障了密码的合规性,又量化了密码的真实安全性。其运行机制背后,隐藏着从基础防御到数学模型的完整安全哲学。

规则库:密码安全的底线思维

传统密码规则库通常包含长度限制、字符类型组合、禁用常见弱密码等基础要求。例如某银行的密码策略要求:8-16位且至少包含数字、大小写字母与特殊符号中的三类。这类规则通过黑名单过滤机制,能拦截"123456"或"password"这类高频风险密码,但存在机械执行的局限性——"P@ssw0rd"这类符合规则却已被泄露的变体密码仍可能通过检测。

熵值计算:破解密码的数学博弈

熵值计算将密码安全转化为信息论中的不确定性度量。其核心公式为:

$$H = L cdot log_2(N)$$

其中L为密码长度,N为字符集基数。当用户使用小写字母(26字符)且密码长度为6时,熵值约为28.3;若改用包含大小写、数字、符号的94字符集且长度增至12位,熵值跃升至78.8。安全界普遍认为,熵值低于60的密码可在数小时内被暴力破解,而高于80的密码则具备商业级防护能力。

动态平衡的技术实践

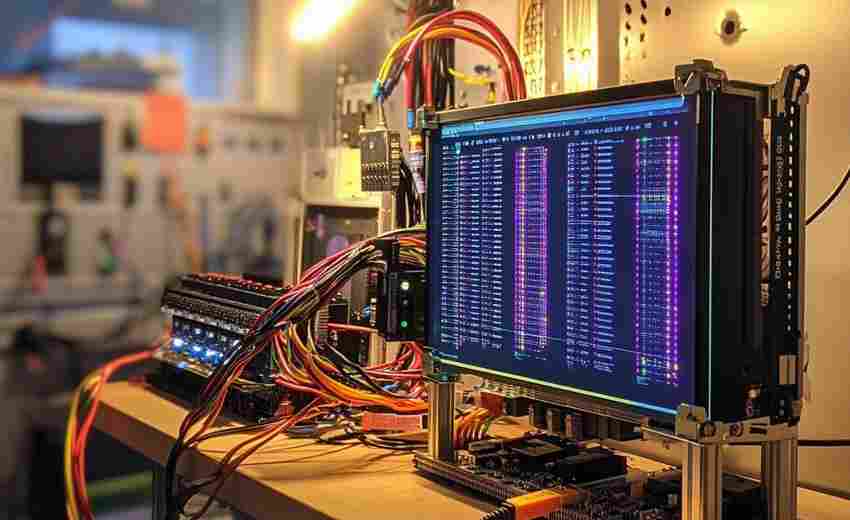

先进检测器会动态调整评估标准:对于普通用户账户,可能要求50位熵值;而涉及金融交易的系统则需80位以上。某开源工具的实验数据显示,当规则库要求8位混合字符时,约37%的用户密码熵值仍不足60,此时系统会强制要求延长密码至12位以上。这种弹性机制在安全性与用户体验间取得了微妙平衡。

生物识别技术的普及并未削弱密码的重要性,反而催生了更复杂的多因素认证场景。在医疗系统中,即便采用指纹验证,医护人员仍需每周更换20位以上的高熵密码作为应急访问凭证。密码强度检测器正在从独立工具演变为身份认证生态的关键组件,其评估维度也逐步纳入地理位置、设备指纹等上下文参数。

- 上一篇:密码库登录失败次数限制器

- 下一篇:密码本生成与管理工具

相关软件推荐

随机密码生成器(自定义长度及符号组合规则)

发布日期: 2025-03-21 12:25:46

在数字账户泛滥的时代,"123456"或"password"这类简单密码早已成为黑客眼中的活靶子。据...

自动生成随机强密码的工具(可定制长度-复杂度)

发布日期: 2025-04-20 19:25:36

在数字化时代,网络安全已成为每个人不可忽视的问题。一个简单的"123456"或"password"就...

随机软件推荐

文档转换错误日志记录器

在数字化转型加速的今天,文档格式转换已成为企业日常运营中无法绕开的环节。无论是PDF转Word、Excel转HTML,还是跨...

汇率实时查询工具(API数据获取)

国际经贸往来频繁的当下,汇率波动牵动着无数企业与个人的神经。无论是外贸企业结算货款,还是个人跨境消费,...

网络速度测试工具(基于文件传输计时)

办公区新装的千兆网络频繁卡顿,家庭影音服务器突然无法流畅播放4K视频,这些场景让网络速度测试成为刚需。基于...

接口响应时间统计报表工具

在分布式系统架构中,接口响应时间如同人体脉搏般重要。某电商平台曾因0.3秒的响应延迟导致日均损失百万订单,...

图片格式批量转换工具(WebP转换支持)

数字时代下,图片格式转换需求呈现爆发式增长。一款支持WebP格式的批量图片转换工具,正在成为设计师、电商运营...

简易网络爬虫下载器(抓取指定网页文本内容)

烈日当头的午后,技术部老张的咖啡杯见了底。市场部同事又催着要竞品网站的数据分析,他盯着屏幕上密密麻麻的...

计算机硬件使用监控仪表盘

在数据中心、游戏工作室或科研机构等场景中,计算机硬件的实时负载状态直接影响业务稳定性。传统命令行工具虽...

多平台软件包批量安装配置工具

在跨国科技公司的运维部门里,每天都会上演这样的场景:工程师们需要在三十台Ubuntu服务器部署ElasticSearch集群,为...

短链接生成及跳转统计工具

在信息爆炸的互联网环境中,一串冗长的网址不仅影响传播效率,更让流量追踪成为难题。短链接工具的出现,恰好...

带进度条的文件复制工具(显示传输速度)

办公室的硬盘指示灯频繁闪烁时,多数人都有过这样的经历:面对需要传输的128GB工程文件,系统自带的复制功能仅显...

扫码固定资产标签管理与折旧计算平台

随着企业资产管理需求日益精细化,传统手工台账逐渐暴露效率瓶颈。某中型制造企业上月因设备台账登记错误导致...

PyQt5实现的二进制文件十六进制对比器

在逆向工程或嵌入式开发领域,直接分析二进制文件是开发者绕不开的日常。传统十六进制编辑器虽能查看文件内容...

系统日志文件分析工具(错误信息统计与可视化)

凌晨三点,某电商平台支付系统突然崩溃,技术团队在二十万台服务器产生的日志海洋中寻找故障线索。这种场景在...

磁盘空间占用可视化分布查看器

机箱里传来硬盘运转的沙沙声,桌面上突然弹出红色警示:"磁盘空间不足"。这种场景对于数字时代的用户来说再熟悉...

系统启动项管理优化工具(Windows版)

对于Windows用户而言,系统开机速度变慢、程序响应卡顿等问题往往与启动项管理不当密切相关。市面上虽有不少优化...

音乐专辑封面批量下载工具

音乐专辑封面作为视觉符号与听觉艺术的交汇点,早已超越简单的装饰功能。对于唱片收藏爱好者、音乐平台运营者...

环境变量注册表编辑器

在Windows操作系统中,环境变量是连接软件与系统的关键桥梁。无论是开发人员配置编程环境,还是普通用户调整软件...

简易屏幕颜色取色器

在数字设计、编程或日常办公场景中,色彩提取是一项高频需求。设计师需要精准匹配品牌色值,开发者可能需快速...

矩阵运算快速计算器

实验室的白色灯光下,张明盯着屏幕上密密麻麻的矩阵数据叹了口气。作为机械工程专业的研究生,他在构建机器人...

简易3D图形渲染器(OpenGL基础应用)

在三维数字内容创作领域,OpenGL始终保持着不可替代的地位。这款跨平台的图形API历经三十余年发展,其底层架构设...

自动关机定时器(可自定义延迟时间和关机条件)

凌晨三点半的显示器依然亮着,刚完成的渲染文件占满硬盘空间,下载进度条却卡在99%迟迟不动。点击关机键需要勇...

Unsplash高清图片批量下载工具

数字内容创作领域对优质视觉素材的需求持续增长,超过78%的营销人员将图片质量列为传播效果的核心要素。Unsplas...

屏幕颜色取色工具

对着显示器上偶然出现的配色灵感按下暂停键,设计师们最熟悉的工作场景往往始于一次精准的屏幕取色。当鼠标悬...

CSV数据清洗工具(空值处理+重复项删除)

当一份未经处理的CSV文件摆在面前时,满屏的空白单元格和重复记录常常让人头疼。某电商平台的运营人员曾统计,...

施工机械油耗统计与成本分析工具

在基建工程规模持续扩大的背景下,施工机械的燃油成本管控逐渐成为影响项目利润的核心要素。某工程机械管理平...

命令行版华容道游戏(数字滑块版)

功能简介 命令行数字华容道(CLI Sliding Puzzle)是一款基于终端环境的经典数字滑块游戏实现。通过方向键控制数字块...

注册表启动项权限批量导入工具

在Windows系统管理中,注册表启动项的权限控制一直是运维人员的重要工作。传统的手动逐项配置方式效率低下且易出...

系统定时关机助手

办公桌前的咖啡早已凉透,屏幕上密密麻麻的窗口仍在运行。匆忙离开工位的职场人常会遇到这样的困扰——未完成...

图片格式转换及MD5校验工具

在数字信息处理领域,图片格式转换与文件校验是高频需求。无论是设计师处理素材,还是开发者传输数据,都需要...

本地邮件存档(PST-EML)内容检索工具

电子邮件作为现代办公的核心沟通工具,长期积累的邮件数据常以PST、EML等格式存储于本地。面对动辄数十GB的存档文...

国家-地区疫情数据快速排序分析器

全球疫情监测领域近期出现了一款革新性工具,该工具基于多维数据排序算法,能够实时处理超过200个国家地区的动...

基于Requests的天气预报实时查询命令行工具

在数字化生活场景中,快速获取天气信息已成为刚需。针对开发者和极客用户群体,一款基于Python Requests库的轻量级...

医学影像DICOM元数据重命名工具

医学影像数据管理领域长期存在一个痛点:海量DICOM文件命名缺乏统一标准,导致影像检索效率低下。某三甲医院放射...

系统资源监控悬浮窗工具(CPU-内存显示)

当电脑突然卡顿,多数人只能对着转圈的光标发呆。系统资源监控悬浮窗的出现,让硬件状态具象化为跳动的数字,...

运动触发智能投影仪自动开关机系统

会议室灯光熄灭的瞬间,投影幕布自动亮起;客厅人影消失五分钟后,设备悄然进入休眠——这种科幻场景正通过运...

基于摄像头的基础体态检测提醒工具

长时间盯着电脑屏幕,脖子前倾得几乎要和键盘亲密接触;窝在沙发上刷手机,脊椎弯成一张拉满的弓——这些场景...

网页内容抓取及摘要生成工具

信息爆炸时代,如何快速获取并消化网页核心内容成为刚需。一款集合智能抓取与摘要生成的专业工具,正在成为企...

电脑屏幕截图工具(带标注功能)

工作场景中经常遇到这种情况:演示文档需要圈出数据重点,设计稿要标注修改意见,在线会议得实时标记屏幕内容...

百科词条内容抓取工具(指定关键词)

在信息爆炸时代,快速获取结构化知识成为刚需。一款基于关键词的百科词条抓取工具应运而生,其核心功能是通过...

pandas实现的缺失值模式分析工具

在数据科学领域,缺失值处理是数据清洗的关键环节。传统方法常局限于统计缺失比例或简单填充,但真实场景中缺...